- Введение

- Функциональные возможности vGate 4.7

- Нововведения версий vGate 4.6 и 4.7

- Архитектура vGate 4.7

- Системные требования vGate 4.7

- Сценарии использования vGate 4.7

- 6.1. Контроль администраторов систем виртуализации

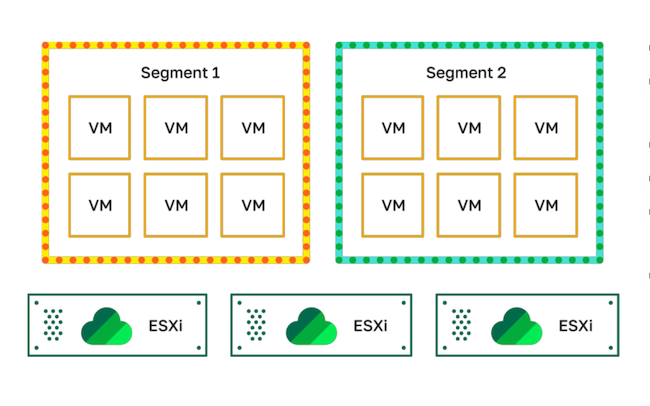

- 6.2. Сегментация виртуальных машин согласно требованиям

- 6.3. Автоматизация соответствия требованиям и контроль конфигурации гипервизора и ВМ

- 6.4. Фильтрация сетевого трафика

- 6.5. Проверка целостности компонентов ВМ

- 6.6. Защита доступа к ВМ на уровне гипервизора

- 6.7. Метки, политики безопасности и шаблоны политик

- 6.8. Отказоустойчивость

- 6.9. Интеграция с SIEM и другими системами

- 6.10. Отчётность

- Выводы

Введение

Трудно представить в настоящее время серверную и пользовательскую инфраструктуру, какой бы большой или, наоборот, малой она ни была, без систем виртуализации. Для крупных организаций это — единственный способ быстрого масштабирования вычислительных мощностей, развёртывания тестовых и разработочных сред без необходимости аренды множества стоек в ЦОДах, а также ведения временных проектов. Малые организации, в свою очередь, за счёт виртуализации экономят деньги на обслуживании инфраструктуры без необходимости самостоятельно закупать серверное оборудование и сопровождать его, тратя столько вычислительных мощностей, сколько требуется под конкретную задачу, и гибко управляя бюджетом. Негативным фактором здесь является то, что иностранные компании решили покинуть российский рынок: в частности, крупнейший разработчик систем виртуализации VMware заявил об уходе из России.

Переход на другие платформы будет постепенным: одновременное использование VMware и других средств внесёт коррективы в функционирование сред виртуализации, в том числе создаст ряд рисков, таких как разрозненность и несогласованность настроек, отсутствие централизованного мониторинга, конфигурирования и аудита различных гипервизоров. Как итог, компаниям будет необходимо приложить ряд усилий и вернуться к использованию единых настроек для любого типа виртуализации, организовать единый мониторинг виртуальных и облачных сред, вести общий аудит состояния хостов, гипервизоров и сетевой активности.

При замене прежних решений и переходе на отечественные платформы виртуализации основными угрозами для виртуальной инфраструктуры являются:

- Несанкционированный доступ к данным на виртуальных машинах (ВМ) со стороны администратора виртуализации.

- Несанкционированный доступ со стороны других виртуальных машин.

- Простой приложений при нештатной ситуации в виртуальной среде.

- Риски невыполнения внутренних предписаний по ИБ и требований регуляторов в виртуальной среде.

Сложность обеспечения безопасности виртуальной инфраструктуры также возрастает, средства защиты облачных и виртуальных сред не обладают необходимой гибкостью настроек. Часть задач по защите решается за счёт того, что на администратора безопасности возлагается дополнительная нагрузка; также часто принимаются решения о необходимости стороннего мониторинга ИБ-событий от гипервизоров и виртуальной инфраструктуры силами коммерческих SOC.

Согласно итогам исследований «Кода Безопасности», эти негативные факторы привели к тому, что четверть компаний вообще не используют виртуализацию для аттестованных информационных систем. Две трети организаций опасаются ущерба от действий администратора инфраструктуры, а треть жалуются на неэффективность ИБ-системы по ряду причин: влияние средств защиты на работу виртуальной инфраструктуры, сложность настройки и администрирования, необходимость изменения сложившихся конфигураций.

В связи с этими негативными факторами и возрастающими рисками компания «Код Безопасности» предлагает систему, которая поможет в явном виде закрыть потребности в контроле, защите и аудите систем виртуализации в организациях, где есть и VMware, и отечественные платформы такого рода, при этом предоставив удобный в настройке инструмент, который сможет отчасти автоматизировать работу с виртуальной инфраструктурой.

Далее мы будем рассматривать возможности и особенности vGate версии 4.7.

Функциональные возможности vGate 4.7

vGate 4.7 — это средство защиты платформ виртуализации на базе VMware vSphere и KVM. Оно предназначено для решения следующих задач:

- Защита виртуальных машин от несанкционированного копирования, клонирования, уничтожения.

- Контроль целостности виртуальных машин.

- Защита от специфических угроз, характерных для виртуальных сред.

- Контроль привилегированных пользователей.

- Микросегментация инфраструктуры на основе сетевых ограничений и логического распределения доступа.

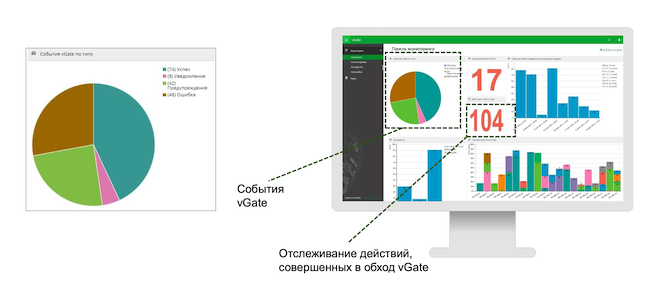

- Мониторинг событий в безопасности и расследование инцидентов в ИБ.

- Автоматизация соответствия нормативным требованиям и лучшим практикам.

Система аттестована ФСТЭК России по 5-му классу защищённости (СВТ5), имеет 4-й уровень доверия МЭ типа «Б» 4-го класса. Сертифицирована для защиты ГИС до К1 включительно, ИСПДн до УЗ1 включительно, АС до класса 1Г включительно, систем АСУ ТП до К1 включительно и ЗОКИИ до 1-й категории включительно.

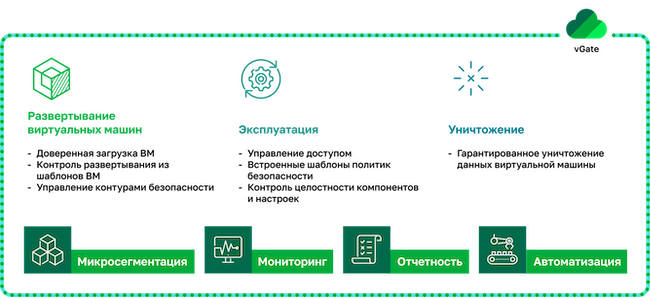

Рисунок 1. Основные направления работы vGate 4.7

В дальнейшем «Код Безопасности» планирует развивать vGate в сторону межсетевого экрана уровня гипервизора, расширения политик безопасности для KVM-хостов и функций защиты и контроля KVM-инфраструктур в принципе. Эти шаги позволят охватить больше платформ виртуализации, адаптировать продукт под мультиарендные инфраструктуры и ЦОДы, а также усилить управление программно определяемыми виртуальными сетями.

В vGate 4.7 реализованы следующие основные функции (табл. 1).

Таблица 1. Перечень основных функций vGate 4.7 с кратким описанием

|

Поддержка распределённых инфраструктур |

|

|

Мониторинг виртуальной инфраструктуры |

|

|

Разграничение доступа к управлению виртуальной инфраструктурой |

|

|

Централизованное управление и контроль |

Веб-консоль управления vGate R2 позволяет:

|

|

Применение шаблонов при настройке политик безопасности |

Использование шаблонов для различных категорий:

|

|

Межсетевой экран уровня гипервизора |

|

Нововведения версий vGate 4.6 и 4.7

Так как ранее мы уже рассматривали vGate версии 4.5, необходимо указать важные новые возможности новых версий, в том числе актуальной 4.7, вышедшей в I квартале 2023 года.

В vGate 4.6 начался перенос функций управления в веб-консоль. Он затронул, в частности, фильтрацию трафика vCenter, управление виртуальными сетями, виртуальными машинами, сетевыми адаптерами, хранилищами данных и организациями сервера Cloud Director, а также объединение объектов виртуальной инфраструктуры в группы.

В области аудита и лучших практик обеспечена поддержка политик шаблона «CIS for ESXi 7.0», реализовано ограничение числа одновременных сеансов в консоли управления. В качестве визуальных инструментов статистики и отчётности добавлены новые виджеты мониторинга: «Тепловая карта событий аудита», «Объекты и учётные записи по категориям конфиденциальности», «Объекты и учётные записи по уровням конфиденциальности».

В части механизмов аутентификации реализована поддержка токенов «Рутокен» при аутентификации пользователей через веб-интерфейс vGate. Для целей контроля сетевого трафика реализована возможность создавать разрешающие правила фильтрации, по которым осуществляется однонаправленная передача трафика.

Вторым крупным нововведением версии 4.6 является полноценная поддержка KVM-серверов и защита виртуальных машин KVM. Третья большая новинка — контроль образов контейнеров виртуальной среды. Был добавлен контроль на уровне контейнеров VMware, включая те, что хранятся во встроенном реестре Harbor, и контроль доступа к vSphere Pods.

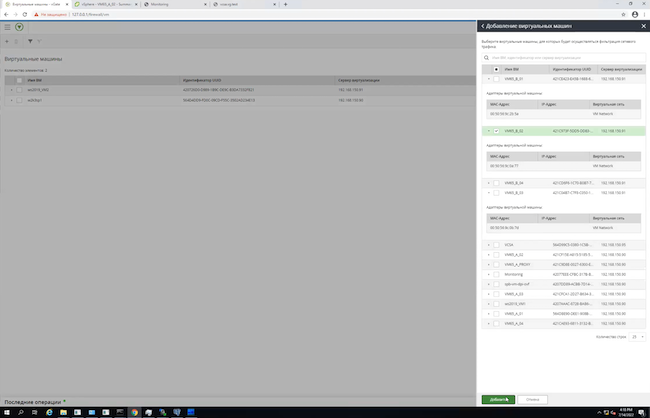

В актуальной версии vGate 4.7 произошёл полный переход на управление через веб-консоль, а также появилась возможность использования в неоднородных виртуальных инфраструктурах, где в качестве платформ виртуализации применяются vSphere, KVM, «Скала-Р», Proxmox и OpenNebula одновременно, либо во время перехода от одной системы к другой, что крайне важно в сложившихся реалиях рынка. Также реализована поддержка средств управления KVM-серверами на базе Proxmox и OpenNebula.

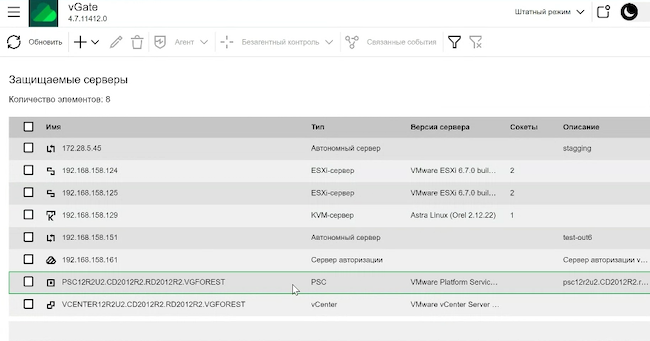

Рисунок 2. Пример администрирования разных систем виртуализации в одной консоли vGate

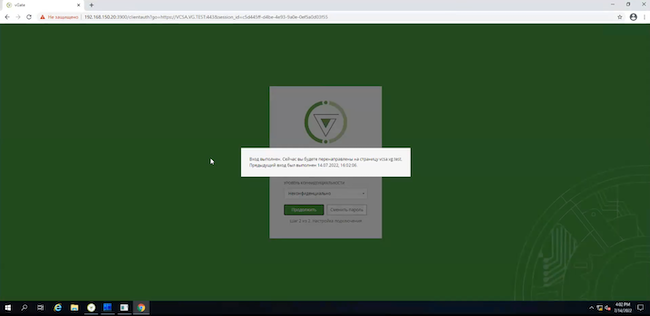

Вторым важным нововведением является полный переход к администрированию через веб-консоль и уход от Windows-приложения. Помимо этого, были усилены настройки самой консоли vGate: добавлены политики безопасности сервера авторизации vGate «Блокирование параллельных сеансов АВИ», «Соответствие требованиям сложности пароля», «Тайм-аут сессии в веб-консоли», «Архивация базы аудита». Эти политики позволяют администратору информационной безопасности устанавливать настройки сервера авторизации vGate. Добавлена привилегия «Администратор сетей vGate», которая даёт возможность просмотра и редактирования параметров межсетевого экрана.

В части авторизации реализована поддержка персонального идентификатора JaСarta в веб-консоли. Продолжается развитие управления через веб-консоль; в частности, выполнен перенос функций по синхронизации настроек серверов авторизации vGate, экспорту и импорту конфигурации, настройке персонального идентификатора.

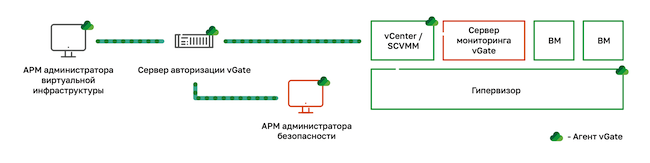

Архитектура vGate 4.7

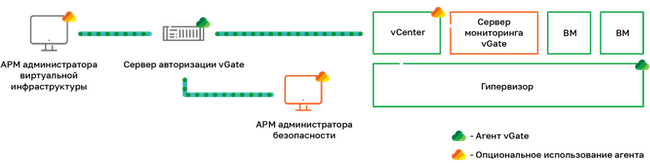

Архитектура системы претерпела существенные изменения и стала удобнее как для развёртывания и эксплуатации, так и для дальнейшего сопровождения. В частности, если в версии vGate 4.4 требовалось наличие агента на всех точках присутствия (от АРМ администратора до гипервизора), то в версии vGate 4.7 агент обязателен к использованию только на гипервизоре.

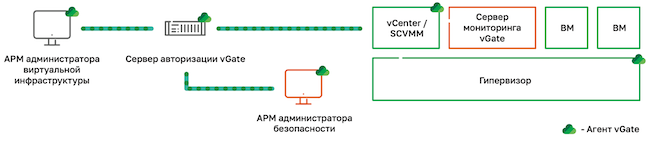

Рисунок 3. Архитектура vGate 4.4

Рисунок 4. Архитектура vGate 4.7

vGate 4.7 поддерживает платформы виртуализации и их компоненты на базе VMware vSphere 7.0 / 6.7 / 6.5 и Tanzu, а также KVM Ubuntu 20.04.3 LTS / 18.04.6 LTS, Astra Linux Common Edition «Орёл» 2.12.22, «Альт Сервер Виртуализации 10» (OpenNebula / Proxmox), «Альт Сервер 8 СП», «Платформа Р-виртуализация 7.0.13» и Proxmox 7.2.

Функциональные возможности для KVM представлены в актуальной версии vGate 4.7 в виде:

- Контроля запуска виртуальных машин. Каждой ВМ назначаются определённые метки, и если они не совпадают, запуск будет прерван.

- Доверенной загрузки виртуальных машин. При нарушении целостности ВМ её запуск также будет блокирован.

- Затирания остаточной информации после удаления виртуальных машин (полное поблочное удаление всей информации о хосте).

- Разграничения доступа администраторов к гипервизорам.

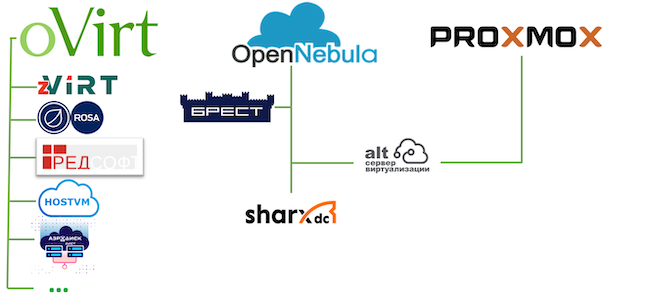

Рисунок 5. Планы по поддержке средств KVM-виртуализации

Большинство российских разработок в области виртуализации представляют собой развитие решений с открытым исходным кодом, таких как oVirt, OpenNebula и Proxmox. Из оригинальных разработок возможно отметить систему виртуализации «Скала-Р». vGate 4.7 поддерживает всё перечисленное, кроме oVirt: поддержка этой платформы будет реализована в следующих выпусках.

Системные требования vGate 4.7

Рассмотрим системные требования к основным компонентам системы vGate. Часть компонентов, как мы указали ранее, являются опциональными (в частности, агент vGate).

Таблица 2. Требования к аппаратному и программному обеспечению

|

Сервер авторизации |

|

|

Резервный сервер авторизации |

|

|

Клиент vGate |

|

|

Веб-консоль |

|

|

Консоль управления и средство просмотра отчётов |

|

|

Агент vGate для ESXi |

|

|

Агент vGate для vCenter (vCSA) |

|

|

Агент для PSC |

|

|

Агент vGate для KVM |

Дополнительно на KVM-сервере должен быть установлен пакет Glibc. Поддерживается совместная работа ПО vGate со следующими средствами управления KVM-виртуализацией:

|

|

Сервер мониторинга |

|

|

Сервер анализа |

|

Принципы лицензирования: vGate лицензируется по количеству сокетов (физических процессоров), сервер авторизации vGate включён в стоимость. Лицензия охватывает защиту как VMware, так и других поддерживаемых гипервизоров, актуальных для данной версии vGate.

Сценарии использования vGate 4.7

Основные сценарии использования vGate 4.7 в организациях с системами виртуализации — это:

- Микросегментация сети.

- Защита настроек и виртуальных машин.

- Контроль целостности конфигураций ВМ и доверенная загрузка.

- Контроль доступа администраторов к файлам виртуальных машин.

- Контроль целостности объектов внутри ВМ.

- Защита данных внутри виртуальных машин.

Рассмотрим более подробно возможности веб-консоли vGate.

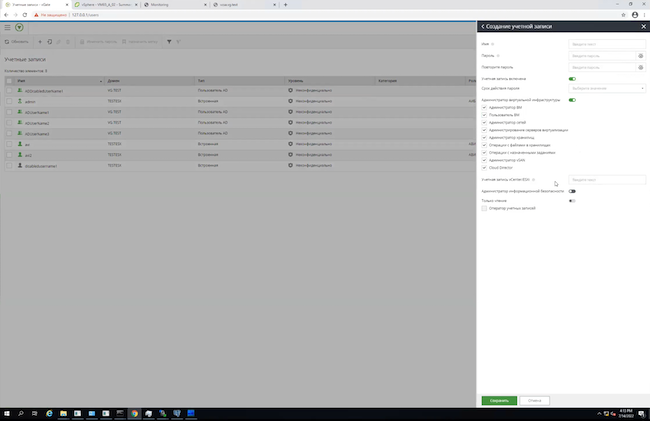

Контроль администраторов систем виртуализации

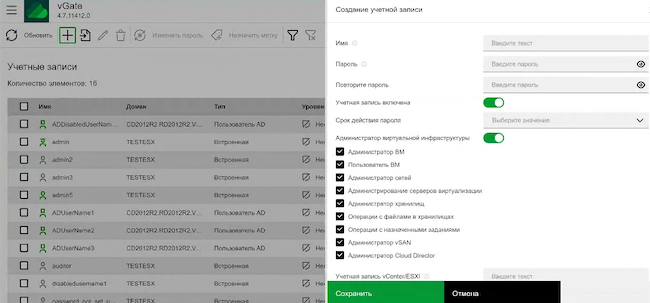

Система обладает возможностями по гранулированной выдаче прав.

Рисунок 6. Меню создания и редактирования учётных записей администраторов системы

Есть следующие встроенные роли: администратор ВМ, администратор сети, администратор СХД, пользователь ВМ, аудитор.

Также реализована возможность распределения и назначения прав на операции с хостами и самим гипервизором системы виртуализации.

Рисунок 7. Настройки выдачи прав доступа к хостам и гипервизорам

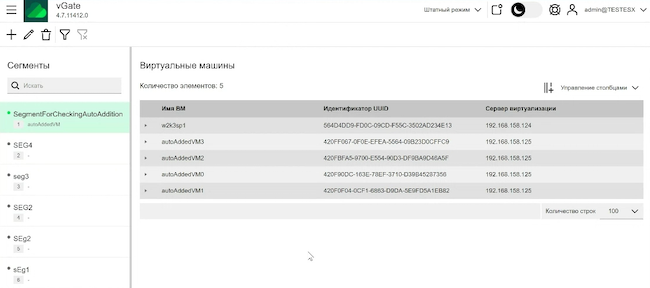

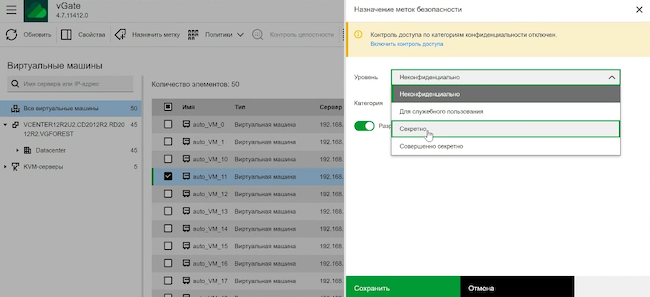

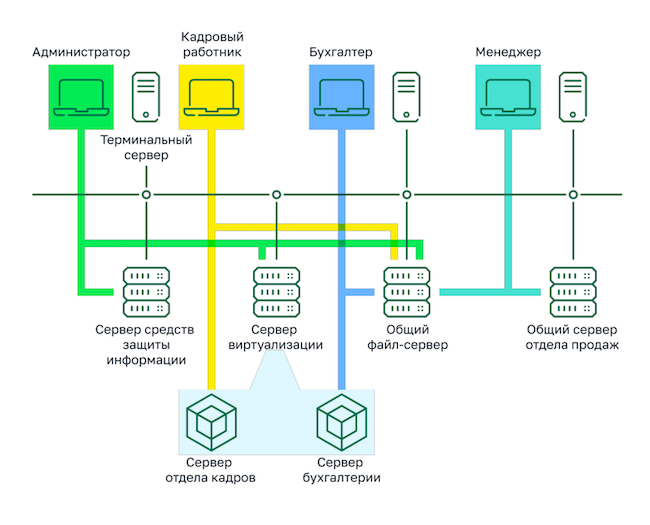

Сегментация виртуальных машин согласно требованиям

Система vGate предоставляет возможность эксплуатировать виртуальные машины разного уровня критической значимости в единой инфраструктуре. Это достигается за счёт назначения меток логического распределения доступа к данным, в том числе при разделении ВМ на логические сегменты. Также имеется разграничение прав доступа администраторов гипервизора к этим сегментам. Возможно включить оповещение верхнеуровневого администратора, от которого требуется одобрение критически значимых действий над виртуальными машинами; несогласованные действия будут запрещены. Выполнение действий над сегментами разного уровня критической значимости также возможно логически разделить.

Рисунок 8. Интерфейс разделения ВМ на логические сегменты

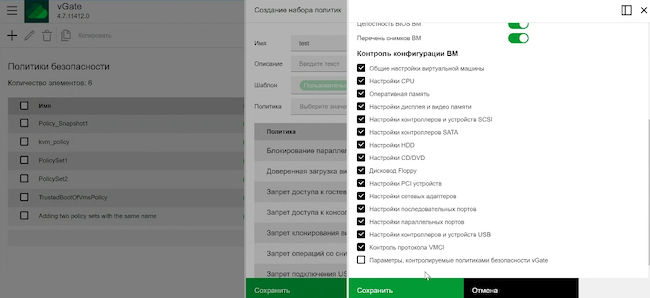

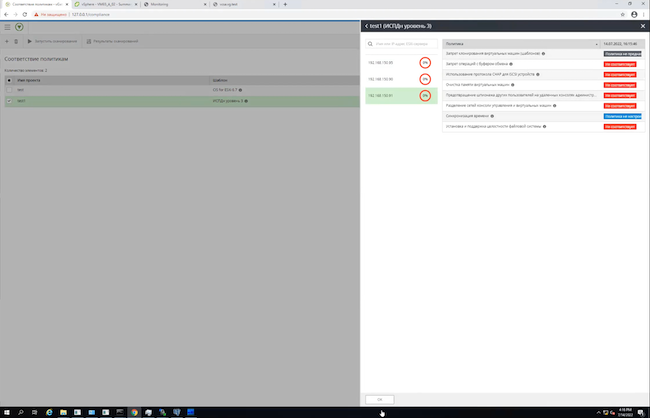

Автоматизация соответствия требованиям и контроль конфигурации гипервизора и ВМ

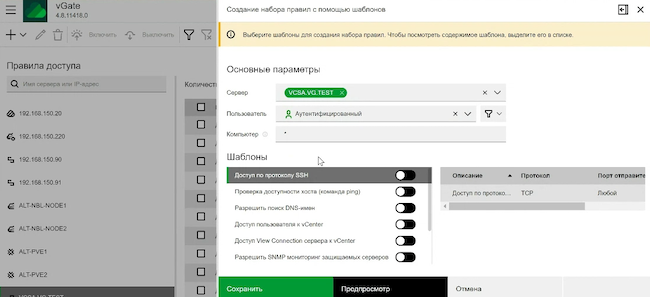

В системе vGate существуют политики аудита. Они позволят проверить и оценить безопасность настройки гипервизора, проконтролировать подключение к нему внешних устройств и соответствие настроек стандартам и рекомендациям. Политики, в свою очередь, объединены в шаблоны. Шаблон возможно применить к настройкам гипервизоров и хостов, все параметры будут применены автоматически. Сформированные шаблоны позволяют автоматизировать такие процессы, как аудит виртуальной инфраструктуры или контроль соответствия требованиям регуляторов.

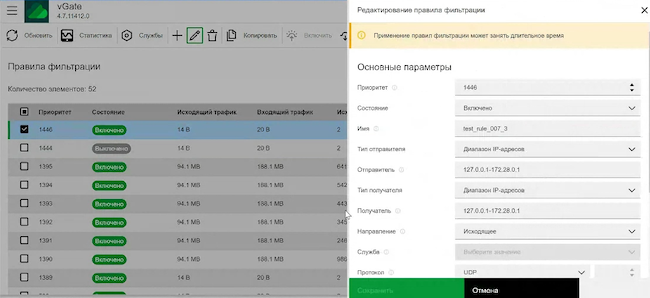

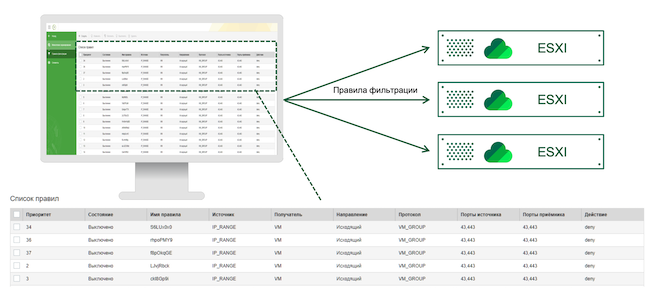

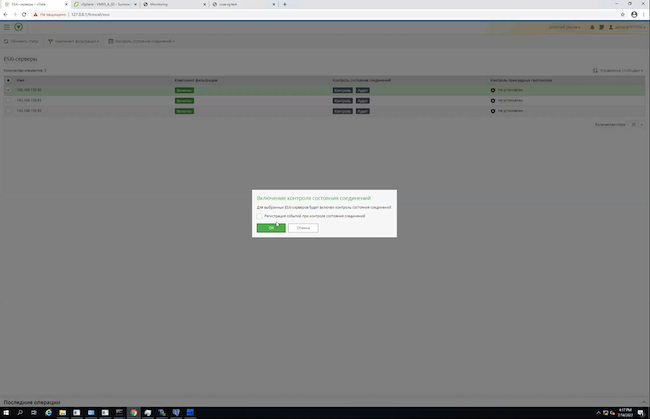

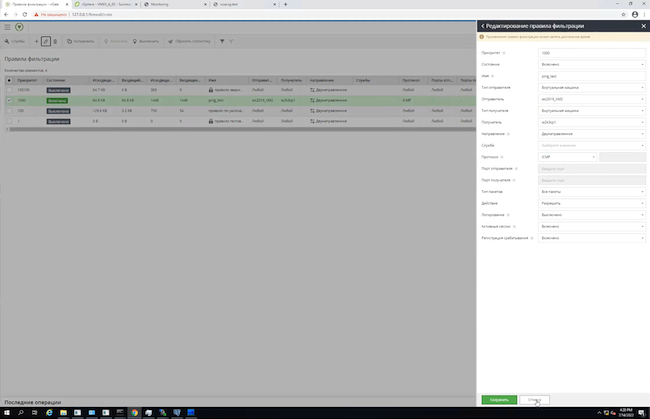

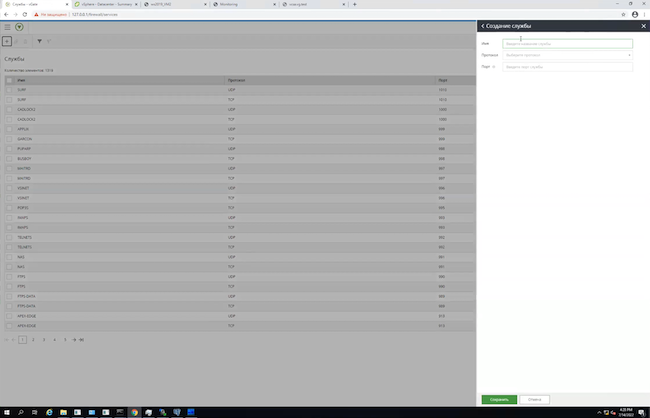

Фильтрация сетевого трафика

Этот сценарий не требует установки агента на сами виртуальные машины или развёртывания дополнительных виртуальных межсетевых экранов: вся фильтрация работает на уровне гипервизора. Также не требуется смена топологии виртуальной сети. Фильтрация осуществляется на уровне сегмента виртуальных машин (в том числе и по маске наименования ВМ), IP-адреса, диапазона адресов, MAC-адреса, подсети или самой виртуальной машины. Иначе говоря, даже если ВМ мигрирует на другой хост, правила фильтрации сохранятся.

Фильтрация сетевого трафика происходит как на сетевом уровне, так и на уровне логических операций: выделения и объединения ВМ в сегменты, автоматического сегментирования ВМ на основе масок их названий и т. п.

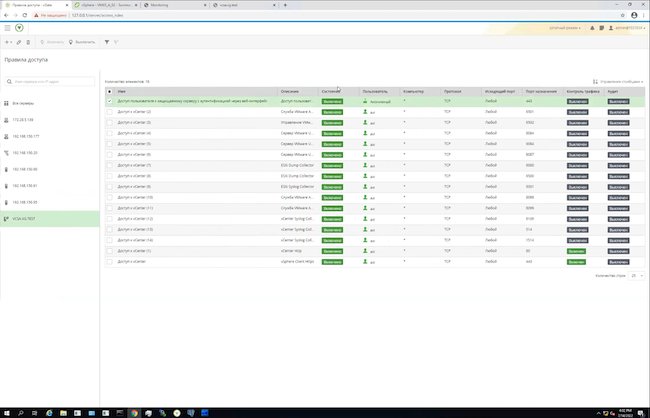

Рисунок 9. Правила фильтрации

Веб-консоль позволяет выполнять все стандартные операции по управлению межсетевым экранированием, включая централизованное управление правилами фильтрации во всей виртуальной инфраструктуре, гранулярную настройку правил, подробный аудит запрещённых / разрешённых пакетов и др.

Проверка целостности компонентов ВМ

В рамках запуска и перезагрузки ВМ с помощью системы vGate возможно реализовать процедуру проверки целостности ЦП, ОЗУ, подключённых виртуальных дисков и сетевых интерфейсов виртуальной машины. Как мы уже упомянули, в новой версии vGate дополнительно реализована проверка целостности образов контейнеров в реестре Harbor, а также применён принцип двух персон при изменении конфигурации ВМ, так что подобное изменение не вступит в силу, пока не будет подтверждено администратором ИБ или другим ответственным лицом.

Рисунок 10. Контроль конфигураций ВМ в vGate 4.7

Защита доступа к ВМ на уровне гипервизора

Помимо защиты и контроля администраторов, виртуальных хостов и сетевого трафика vGate также позволяет обеспечивать безопасность доступа и управления ВМ с самого гипервизора. Для этого предусмотрены следующие функции:

- Режим блокировки, когда доступ к хосту через SSH имеют только заданные пользователи-исключения.

- Запрет подключения USB-устройств к хосту.

- Журналирование ВМ.

- Контроль приложений на хосте.

- Контроль разделения управляющей и «боевой» сетей.

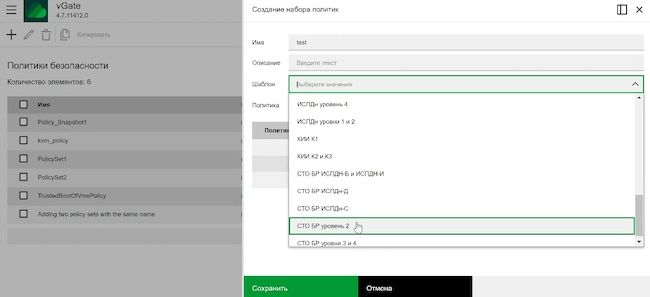

Метки, политики безопасности и шаблоны политик

Как было упомянуто ранее, vGate позволяет применять к ВМ и их сегментам политики, которые объединяются в шаблоны (встроенные или пользовательские). Администратор консоли vGate имеет возможность самостоятельно создавать метки секретности или собственные политики безопасности. Шаблоны политик назначаются на сервер виртуализации, виртуальную машину, физический сетевой интерфейс или группу объектов.

Рисунок 11. Назначение меток на ВМ в консоли vGate

Перечень имеющихся готовых шаблонов охватывает следующие нормативные документы:

- ГОСТ 57580.1-2017 «Защита информации финансовых организаций».

- Приказ ФСТЭК России № 239 (ЗОКИИ).

- Приказ ФСТЭК России № 21 (ИСПДн).

- Приказ ФСТЭК России № 17 (ГИС).

- ГОСТ Р 56938-2016.

- РД АС.

- СТО БР ИББС.

- PCI DSS.

- CIS Benchmarks.

- VMware vSphere Security Configuration Guide 7.

- CIS for ESXi 7.0.

Рисунок 12. Применение готовых шаблонов политик безопасности vGate

Метки и правила можно назначать группам пользователей в соответствии со структурой Microsoft Active Directory. Метки могут применяться к серверу виртуализации, хранилищу, виртуальной машине, физическому сетевому интерфейсу, виртуальной сети или пользователю.

Предусмотрены следующие типы меток: неиерархические (категории конфиденциальности) и иерархические (уровни конфиденциальности), в т. ч. пользовательские.

Пример: необходимо переместить ВМ в иное хранилище. Сначала проверяются права пользователя относительно этой виртуальной машины, далее — метки ВМ относительно целевого хранилища и метка хоста, куда ВМ будет перемещаться. При несовпадении и недостаточности прав либо разных уровнях конфиденциальности такая операция будет заблокирована и администратор будет уведомлён всплывающим окном с ошибкой.

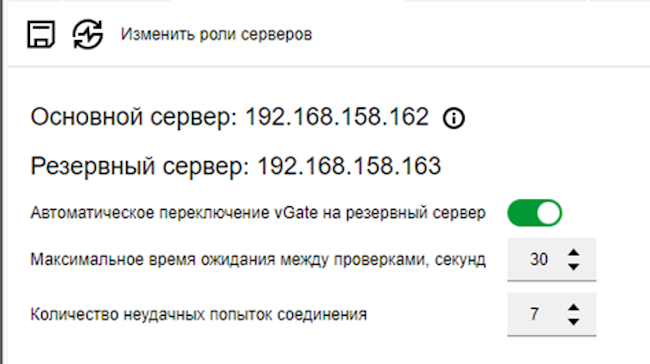

Отказоустойчивость

vGate может объединять два виртуальных или физических устройства в кластер для обеспечения отказоустойчивости, в том числе поддерживает основные функции и возможности такого рода, которые есть у самого гипервизора на базе VMware: vCenter SRM, vCSA HA, vCenter Linked Mode и Auto Deploy.

Рисунок 13. Пример настроек кластеризации vGate

Интеграция с SIEM и другими системами

В vGate реализован механизм передачи логов для корреляции в SIEM-системы по протоколу Syslog. Администратор может точечно формировать пул данных, которые будут передаваться таким образом. Также есть возможность отправки критически важных событий в виде почтовых оповещений на корпоративные ящики сотрудников службы ИБ.

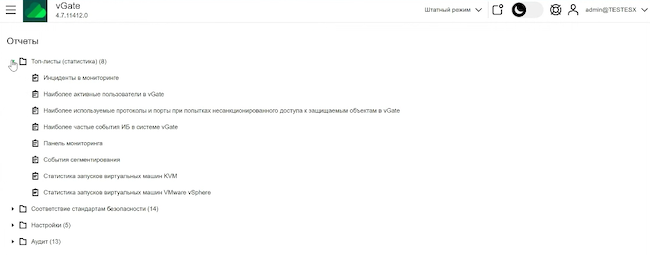

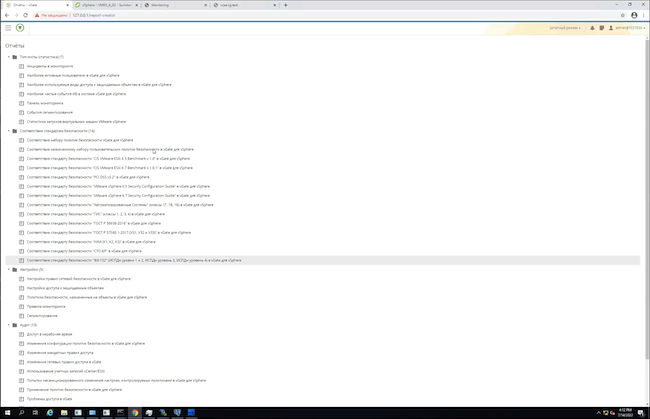

Отчётность

Система vGate имеет 28 типов предварительно настроенных информативных отчётов, разделённых на группы: статистические топ-листы (по нарушителям, по видам активности и пр.), применение настроек и внесение изменений, аудит, проверка соответствия стандартам безопасности.

Рисунок 14. Меню форм отчётности vGate

Выводы

Система vGate является зрелым продуктом для защиты и контроля виртуальных сред и гипервизоров. Она разрабатывается с 2011 года и полностью охватывает функции защиты на уровне гипервизоров VMware. В настоящее время активно реализовывается поддержка систем виртуализации отечественных производителей, а также решений с открытым исходным кодом. vGate имеет полноценный межсетевой экран уровня гипервизора, располагает обширными возможностями отчётности и аудита, интегрируется с SIEM-системами для мониторинга ИБ-событий в виртуальной среде, соответствует требованиям российского законодательства. Система позволит контролировать уже готовые виртуальные среды или поможет пройти переходный период при миграции между продуктами разных вендоров без необходимости вносить изменения в виртуальные инфраструктуры и дорабатывать сетевые топологии.

Достоинства:

- Безагентный межсетевой экран уровня гипервизора.

- Мониторинг виртуальной инфраструктуры в режиме реального времени.

- Независимый аудит действий администраторов виртуальной среды.

- Поддержка современных платформ виртуализации разных вендоров.

- Простая автоматизация функций безопасности.

- Полностью отечественное ПО, соответствующее требованиям российского законодательства и стандартов по безопасности.

Недостатки:

- vGate 4.7 — это первая версия системы, где реализован контроль гипервизоров отличных от VMware. Контроль гипервизоров и хостов на базе KVM и систем отечественных производителей находится на стадии доработки, возможностей защиты и контроля продуктов VMware относительно KVM пока что больше, но «Код Безопасности» продолжает вести работу в этом направлении и в следующих версиях vGate будут появляться новые возможности.

- В версии vGate 4.7 межсетевой экран реализован только для VMware, поддержка фильтрации трафика для виртуальных машин KVM ожидается в следующих версиях.

Table of Contents

- Generalities

- What is vGate?

- How to get vGATE now?

- How to use vGATE now?

- How can I find and launch GATE in vGate?

- Miscellaneous

- How to share a folder?

- How to get my keyboard properly working?

- How to get the network working in my virtual machine?

- How to transfer files from the virtual machine to my actual machine?

- How to minimize the size of the VDI (Virtual Disk Image)?

- How to update the maximum allowed size of my VDI to a bigger one?

Generalities¶

What is vGate?¶

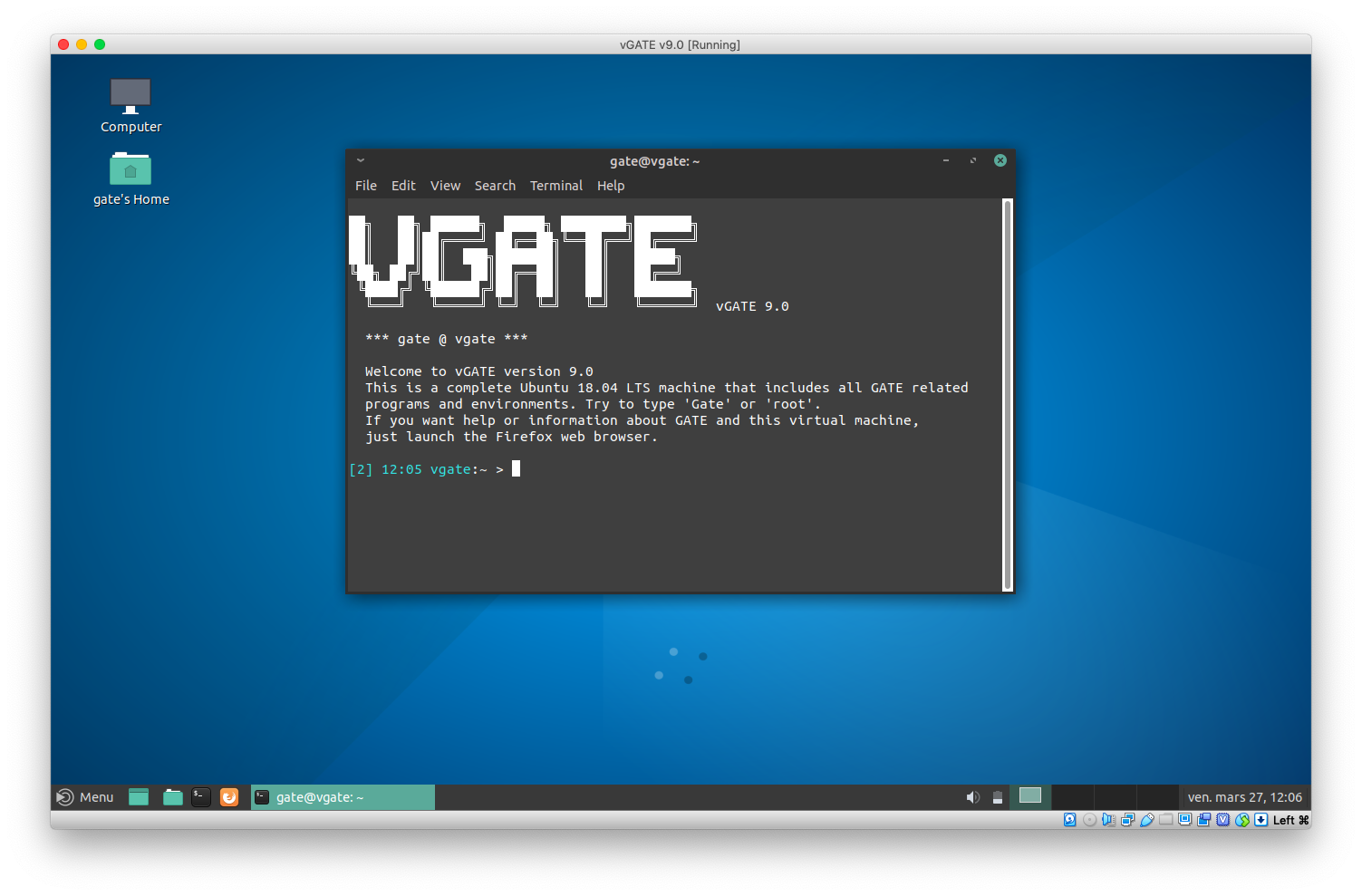

vGate stands for Virtual Gate. It is a complete virtual machine running an Ubuntu 64 bits operating system and made using the free software Virtual Box. This virtual machine can be run on any host machine (Linux, Windows, MacOS, …) provided the Virtual Box program is installed and ready for use. Note: also install the VirtualBox Extension Pack that provides support for USB 2.0 and USB 3.0 devices, and will allow you to create a shared folder between your computer and vGate.

With vGate you can launch your first GATE simulation in just a few steps! No need to install anything, no need to configure anything, and no time spent to understand compilation and related stuff. A full Linux environment is totally set up to be able to use GATE just by launching a simple command: “Gate”.

The following software is installed on this machine (see this file for more details):

- Ubuntu LTS 22.04 on Virtual Box (40GB virtual HD)

- GATE 9.3

- Geant4 11.1.1

- GateContrib: a user-oriented public repository of Gate (macros, examples and user contributions)

- Root 6.26.08

- libtorch cxx11 (cpu) 1.7.0

- ITK v5.3.0 with Module_RTK=ON

- VTK v9.0.3

- vV 1.4

- ImageJ (Fiji)

How to get vGATE now?¶

Go to the OpenGate collaboration website. You will then be able to download the virtual machine under the “Download/vGATE” menu. The download link can also be found here.

Be aware that the file you will download a pretty big (about 15 GB), so if several users are downloading the file at the same time, your download speed will be limited and you will have to be patient.

Using a download manager with resume capability (like wget).

How to use vGATE now?¶

As the vGate machine has been built using the Virtual Box software, you will have to install this software on your host machine first. And since the version of Virtual Box used to build vGate was the release 6.0.18, you have to install at least this version to be able to run the virtual machine.

Once Virtual Box is installed, here are the steps to get your virtual machine working:

- Launch Virtual Box and in the File menu, select Import Appliance. The Appliance Import wizard is displayed in a new window.

- Click on the small yellow folder icon ‘Choose’, browse to the location containing the *.ovf or *.ova file of the virtual machine you want to import, and click Open. The Appliance Import Settings step will display.

- Click Import. The Appliance Import Wizard is closed and after a few moments, the imported virtual machine will be listed in Oracle VM VirtualBox Manager.

- After the import, select the imported virtual machine and in the toolbar click the Settings button. Review the virtual machine settings to make sure that the virtual machine has the hardware it needs to operate. You can adjust the number of CPUs and the RAM you want to give to the VM.

- Once you have reviewed the settings, select the imported virtual machine and in the toolbar click the Start button.

That’s it!

Login credentials are (qwerty keyboard):

- user: vgate

- password: virtual

- (‘gate’ is sudo)

How can I find and launch GATE in vGate?¶

Everything is already configured in the virtual machine to be able to launch GATE without any difficulty. If you want to know how the machine has been configured, you can find all information inside the virtual machine.

Once you start the virtual machine, you can launch the web browser Firefox. Firefox is directly showing the documentation pages (in HTML) that are inside the virtual machine. So please refer to this documentation.

To launch Gate simply open a terminal and type:

Any additional questions can be posted on the gate-users mailing-list.

Miscellaneous¶

How to get my keyboard properly working?¶

As the keyboard type is automatically detected during the Ubuntu installation, it is for the moment adapted for the person how build the virtual machine! It could be annoying.

So if you want your keyboard to work properly, proceed as follows:

- Go into the “System” menu, then in “Preferences” and finally in “Keyboard”.

- Go in the “Layout” tab and choose the appropriate layout corresponding to your keyboard.

It should work now.

How to get the network working in my virtual machine?¶

The default settings should just work fine.

There is several ways to get a network connection in the virtual machine. This strictly depends on the characteristics of the network of the host machine (public network, private network, dhcp server policy, dynamic IP, static IP, …). So ask your network administrator or yourself if your are the administrator.

Once you get this information, then you can read the Virtual Box documentation concerning the network section, or at least see the proposed solutions in the machine settings menu. As they say: “In most cases, this default setup will work fine for you.”!

How to transfer files from the virtual machine to my actual machine?¶

There are several solutions:

- Configure a shared directory between the host and the guest machine. This is explained in the Virtual Box documentation, so please read this documentation section on Folder Sharing.

- In case of a connection on a network including machines that you own, you can establish a NFS (Network File System) to be able to mount an existing filesystem of another machine in your virtual machine. Again you can read documentation on that by searching for NFS (documentation for Ubuntu).

- If you have an internet connection, you can use FTP access (using FileZilla for example) on an external FTP server on which you have access.

- At least you can send your files via email!

How to minimize the size of the VDI (Virtual Disk Image)?¶

First you have to force a fsck (FileSystem Check) of your guest system to have all data arranged at the beginning of the virtual disk. To do that you have to create an empty file named “forcefsck” at the root level (/), using:

Then you can reboot the virtual machine and the fsck will be forced at the boot time. Depending on the space used in your disk, it can take some time.

Once the machine is rebooted, we have to fill all remaining free space with 0 (zero) value. To do this, just run the following command until there is no free space at all:

sudo dd if=/dev/zero of=/dd_zero_file

It can take a while because it will create a file with the size of the total free space before you run the command.

Be aware that the size of the VDI of the virtual machine in your host machine will grow too ! (but not necessarily linearly)’

It will grow to the maximum allowed size of the dynamic VDI (default is 20Gbytes).

So check your free space.

Once it is done, just remove the created “dd_zero_file” file and shutdown the virtual machine and also the Virtual Box program. Then in your host system, just open a terminal, go in the directory where your VDI file is, and use the following command to finally compress your VDI file:

sudo VBoxManage modifyvdi /absolute/path/to/your/image.vdi compact

It will also take a while, but after that, your VDI file will be smaller than initially.

How to update the maximum allowed size of my VDI to a bigger one?¶

To do that, the trick is to do as if you wanted to add a new physical hard drive disk (HDD) to your computer. Every step will be the same except that instead of adding a real HDD, we will add a virtual HDD.

Here are the steps to have more space into your virtual machine:

-

The first step is to create a new virtual disk image (VDI). To do that go in Virtual Box in the “File” menu and click on “Virtual Media Manager”. Click on “New” to create the VDI, choose a dynamic disk, give it a name, a size, and click on “Finish”.

-

Then shutdown your machine if it is running, and go into the “Settings” menu. Go into the “Storage” section and click on the “Add Hard Disk” icon. And add your new VDI that you have just created (automatically done in most cases).

-

Now turn your virtual machine on. And open a terminal.

-

Type the following command:

You will see your new device that appears under a name sdX, where X will be the next letter in alphabetical order after the last disk you inserted in your system. So if it is the first time you do that, your disk will be sdb.

-

The next step is to create a partition in this new disk. We will use the fdisk program. So type the following command:

sudo fdisk /dev/sdX (where X is the appropriate letter of your disk)

-

Then in the fdisk menu, you can type m to get the list of commands. In our case, type n to create a new partition, select ‘primary partition’ as number 1. Then let the default values to get a full partition on the whole disk.

-

Once it is done, type w to write the partition table. The program fdisk will exit on finish.

-

Now you have to format your new partition. This partition appears in dev/ as sdX1. To do that, use the following command:

sudo mkfs.ext4 /dev/sdX1 (again where X is the appropriate letter of your disk)

-

Your disk is ready for use, you just have to mount it somewhere to use it. For example if we want to have this disk in /mnt/ (usual way to do) with the name my_new_disk, proceed as follows:

sudo mkdir /mnt/my_new_disk (to create the directory where the disk will be mounted) sudo mount /mnt/sdX1 /mnt/my_new_disk/ (to mount the disk in the directory)

-

It is done! You can access and use your new disk in /mnt/my_new_disk. You can type the command df to see your new disk is here.

-

Also if you want your new disk to be automatically mounted each time you reboot your machine, you have to add an entry in the file /etc/fstab. Be careful as this file is very sensitive to mistakes, your system can be hard to repair if you modify existing lines or introduce mistakes in it!

-

But here is the line to add in this file to have an automated mount of your disk:

/dev/sdX1 /mnt/my_new_disk ext4 defaults 0 3

-

Of course do not forget to replace the sdX1 by the appropriate name of your partition, and also for my_new_disk is you choose to give it another name. ext4 is the type of the file system used here.

-

On next reboot your disk will be automatically mounted.

vGate 4.4

Защита виртуальной среды на базе VMware vSphere, Microsoft Hyper-V и Скала-Р

vGate представляет собой средство защиты компонентов виртуальной платформы. Оно контролирует события в системе, сохранность передаваемых/получаемых данных, а также манипуляции администраторов. Защита виртуальных инфраструктур средствами vGte особенно актуальна на объектах КИИ, в государственных службах, имеющих доступ к индивидуальным данным граждан, а также в корпорациях, использующих виртуальную платформу.

от 67 500 руб. до 148 750 руб. Уточнить итоговую стоимость

-

Прозрачность и аудит

Выявление несанкционированной активности и обнаружение инцидентов

-

Защита всех компонентов среды виртуализации

Обеспечение целостной защиты приложений от атак со стороны виртуальной инфраструктуры

-

Быстрое выполнение требований регуляторов

Встроенные шаблоны настроек безопасности обеспечивают требуемый уровень защиты ИТ-инфраструктуры c минимальными усилиями со стороны обслуживающего персонала

-

Универсальная платформа безопасности облака

vGate формирует единый контур защиты виртуализации для сред VMware, Microsoft Hyper-V и платформы Скала-Р

-

Контроль жизненного цикла виртуальных машин

— Контроль целостности «золотых» шаблонов

— Доверенная загрузка

— Защита от доступа администратора среды к хранилищам и консолям

— Надежное удаление -

Отказоустойчивость и масштабирование

— Поддержка VMware vCenter SRM

— Поддержка vCenter Server Appliance High Availability (vCSA HA)

— Поддержка vCenter Linked Mode

— Поддержка VMware Auto Deploy -

Шаблоны настроек

— Под требования 17, 21, 239 приказов ФСТЭК

— Под требования ГОСТ 57 580.1−2017 и PCI DSS для финансовых организаций

— В соответствии с рекомендациями по безопасности VMware hardening guide и CIS Benchmark -

Микросегментация виртуальной сети

— Может быть наложена поверх существующей топологии сети

— Управляется через AP

vGate разграничивает доступ к виртуальной среде администратора службы безопасности (АСБ) и виртуальной инфраструктуры (ВИ). АСБ контролирует действия IT-специалиста, но не может сам вносить изменения в ВИ. Это реализовано за счёт сервера авторизации (может быть как в аппаратном исполнении, так и в качестве ВМ), где АСБ видит команды IT.

Таким образом vGate защищает виртуальную инфраструктуру от нелегитимных действий администратора. На гипервизор ставится агент vGate, который принимает только команды с сервера авторизации. Остальные отбрасывает. Поэтому IT-специалисту обойти администратора службы безопасности будет крайне трудно.

vGate лицензируется по количеству физических процессоров. Лицензирование не зависит от используемой платформы виртуализации (VMware vSphere или Microsoft Hyper-V). Сервер авторизации vGate включен в стоимость лицензии. Существует три типа лицензии: Standart (ВИ до 5 гипервизоров), Enterprise (от 5 гипервизоров и выше), Enterprise-plus.

Лицензия бессрочная. Продлевается только ежегодная техническая поддержка.

Диск с ПО и документацией. Формуляр в печатном виде.

До 5 рабочих дней (один комплект)

- Введение

- Функциональные возможности vGate 4.5

- 2.1. Ключевые нововведения

- 2.2. Общие возможности vGate 4.5

- 2.2.1. Межсетевой экран

- 2.2.2. Аутентификация администратора

- 2.2.3. Контроль целостности, защита виртуальных машин и гипервизора

- 2.2.4. Мониторинг событий в настоящем времени

- 2.2.5. Метки и шаблоны политик безопасности

- 2.2.6. Отказоустойчивость

- 2.2.7. Прочие возможности

- Архитектура vGate 4.5

- Системные требования vGate 4.5

- Сценарии использования vGate 4.5

- Выводы

Введение

Применение технологий виртуализации в современных ИТ-инфраструктурах — неотъемлемый шаг эволюции ИТ-отрасли. Создавая абстракции вычислительных мощностей изолированно от физического оборудования, виртуальные среды, к примеру, лежат в основе всех актуальных облачных сервисов.

Технологии виртуализации постоянно развиваются и обретают новые возможности и преимущества. Отметим наиболее значимые:

- Масштабирование. Устраняет дефицит классической ИТ-инфраструктуры, которая базируется непосредственно на физическом оборудовании. Позволяет как наращивать мощности, так и снижать их во время отсутствия нагрузки.

- Экономия. Добавление физического сервера в инфраструктуру требует дополнительных финансовых и временных расходов как на ввод в эксплуатацию, так и на последующее обслуживание, что параллельно увеличивает время простоя.

- Оптимизация. Гипервизор (пул виртуализированных ресурсов) позволяет равномерно распределять нагрузку между виртуальными машинами, в случае. когда по тем или иным причинам один сервер перегружен, а другой не испытывает нагрузки.

- Отказоустойчивость. Кластеризация защищает от перебоев в работе приложений, потери данных и т. д., в случае выхода из строя одного сервера в работу включается другой.

Распространение технологий виртуализации постепенно вытесняет серверное «железо». Всё чаще встречаются гибридные инфраструктуры, когда компании делают акцент на облачной модели, а локальная инфраструктура используется как резервная.

Стратегическое развитие сферы ИТ сфокусировано на виртуализации, что в целом ускоряет ИТ-процессы и придаёт им гибкость, экономит финансы и трудозатраты как бизнеса, так и поставщиков услуг, благоприятно сказывается на разработке приложений и т. д.

Новая концепция в организации инфраструктуры открывает и новые риски, связанные с обеспечением безопасности виртуальных сред. Злоумышленник, перехвативший управление гипервизором, администратор, который зачастую имеет глобальный доступ к управлению виртуальной средой, вредоносный код — всё это является потенциальными угрозами безопасности, к которым необходимо быть подготовленным.

В то время как защита виртуальной машины от вредоносного кода может быть обеспечена специализированным решением, борьба с нежелательными действиями инсайдера (администратора), который может скрыть свои следы, требует более комплексного подхода.

Продукт vGate появился на рынке в 2009 году после окончательного формирования компании «Код Безопасности», когда заказчики в целях выполнения требований регулятора акцентировали внимание на возможности реализовать механизмы защиты от несанкционированного доступа не только на уровне виртуальных машин, но и на уровне среды гипервизора.

Базовая задача и отличительная особенность платформы vGate — комплексный контроль за действиями администраторов виртуальной среды с максимально подробным и прозрачным аудитом.

Рисунок 1. Концепция платформы vGate

Вендор отмечает повышение спроса на vGate в контексте развития автоматизации управления средами виртуализации, что в целом отвечает текущим потребностям автоматизации ИТ-инфраструктур и, как следствие, ИБ-продуктов. Например, крупное предприятие имеет десятки тысяч рабочих станций и 100 системных администраторов. Без автоматизации крайне трудно достичь необходимой продуктивности работы специалистов и обеспечить надлежащую защиту.

В контексте импортозамещения заказчики всё чаще думают о миграции на отечественные продукты. И здесь вендор подчёркивает ряд сложностей: современная технология виртуализации формировалась последние 20–25 лет, а российские решения на базе KVM на данный момент значительно отстают по функциональным возможностям, показателям производительности, надёжности и т. д. — в сравнении, к примеру, с мощными возможностями ПО для виртуализации от VMware.

«Код Безопасности» выделил на отечественном рынке нескольких игроков, которые имеют потенциал развития к 2025 году: Astra Linux, «Скала^р», ALT Linux. Поддержка этих платформ уже включена в следующий релиз vGate 4.6, также в будущей версии vGate появится поддержка ROSA Linux и Ubuntu. В целом, по данным свежего опроса вендора, 20 % заказчиков не собираются мигрировать с VMware на что-то другое.

Мы уже публиковали подробный обзор vGate 4.1 на сайте Anti-Malware.ru, а также делали обзоры предыдущих релизов vGate 2.5 и vGate R2. Продукт постоянно эволюционирует и развивается; отметим новые функциональные возможности vGate 4.5.

Функциональные возможности vGate 4.5

Ключевые нововведения

- Веб-консоль. Акцент на переход от консоли управления на базе программы-приложения под Windows в сторону веб-консоли. Это значительно расширяет возможности эксплуатации продукта, так как нет привязки к операционной системе АРМ администратора. Также веб-технологии обеспечивают больше возможностей для межсетевого экрана и интерактивных виджетов. В следующей версии vGate 4.6 практически все функции будут перенесены в веб-панель. Установка vGate также значительно упрощается при таком подходе.

- Работа с VMware Cloud Director. Полноценная поддержка контроля критически важных операций на портале VMware Cloud Director, совместимость с которым была реализована в предыдущих версиях. Обеспечивается мандатный механизм разграничения доступа, метки (иерархические и неиерархические) назначаются как организациям, так и администраторам провайдера услуг виртуализации, что позволяет vGate запрещать или разрешать операции облачной платформы.

- Сертификация межсетевого экрана. Для прохождения сертификации ФСТЭК России и получения статуса межсетевого экрана реализованные функции сегментирования vGate были дополнены в версии 4.5: обеспечен контроль состояния соединений (Stateful Packet Inspection) посредством веб-консоли, а также реализован контроль прикладных протоколов.

- Безагентный контроль. По результатам текущего исследования компании «Код Безопасности» (готовится вендором к публикации) выяснилось, что заказчику важно исключить любое влияние на работу среды виртуализации и обеспечить максимальную стабильность работы СЗИ. VMware vCenter Server (версии 7.01 и выше) теперь не требует установки агента vGate для контроля операций, что отвечает политике VMware, которая не допускает установку стороннего ПО на сервер и отказывает в техподдержке в случае обнаружения постороннего приложения. Это же нововведение ускоряет развёртывание платформы в целом.

- Веб-аутентификация администратора. В дополнение к приложению для безопасной аутентификации администратора vGate под ОС Windows в vGate 4.5 реализован механизм доступа администратора к виртуальной инфраструктуре через веб-интерфейс браузера, что исключает привязку к операционной системе АРМ администратора.

- Упрощённый контроль работы с логами. Быстрое управление уровнем логирования теперь производится из веб-консоли. Нововведение было реализовано по просьбе заказчиков и специалистов службы поддержки вендора, так как рутинные операции для сбора необходимых логов занимали много времени у обеих сторон.

Отметим, что межсетевой экран vGate 4.5 уровня гипервизора закрывает ряд проблем в следующих областях:

- Отказоустойчивость. Текущие механизмы отказоустойчивости файрволов для работы кластеров сформированы для «железа», но в виртуальной среде сетевой экран имеет ограничения, нередко приводящие к конфликтам внутри периметра сети из-за неправильной конфигурации. vGate 4.5 обеспечивает стабильную работу файрвола на уровне виртуальных машин.

- Влияние и зависимость от защищаемой сети. Среда виртуализации формирует динамичную и гибкую сетевую инфраструктуру. При развёртывании файрвола на уровне ВМ зачастую приходится менять топологию сети. vGate никак не участвует в работе защищаемой сети, что исключает потенциальные проблемы в случае ошибок сетевой конфигурации. К примеру, ВМ может быть перенесена на другой хост или в другую сеть, конфигурация vGate-файрвола мигрирует вместе с ВМ и применяется автоматически.

- Идентификаторы виртуальных машин. Файрвол в виде приложения ВМ зачастую работает только с IP-адресами, тогда как в виртуальной среде IP-адрес не является ключевым идентификатором. Существуют риски, что IP-адрес может быть подделан. vGate работает в том числе с именами, понимает группы и объединения виртуальных машин по тому или иному признаку.

Рисунок 2. Пример схемы сегментации виртуальной сети с помощью vGate 4.5

Общие возможности vGate 4.5

Все функции платформы из нашего предыдущего обзора vGate 4.1 сохранились, некоторые были оптимизированы; отметим все актуальные основные возможности.

Межсетевой экран

Позволяет организовать централизованное управление правилами фильтрации во всей виртуальной инфраструктуре.

Рисунок 3. Пример списка правил фильтрации трафика в vGate

Правила фильтрации настраиваются гранулярно без установки агента на гостевую ОС. Новые машины могут автоматически добавляться в соответствующие сегменты сети.

Также отметим, что оперирование происходит на уровне ВМ и их групп, реализованы механизмы безопасной миграции виртуальных машин, не требуются дополнительные ВМ для обработки пакетов. При этом отсутствует единая точка отказа, реализован подробный аудит запрещённых / разрешённых пакетов, не требуется наличие NSX / vShield, нет требований к редакциям платформ.

Также с помощью vNETWORK происходит управление сегментацией виртуальной инфраструктуры.

Рисунок 4. Пример схемы сегментации виртуальной среды в vGate 4.5

В vGate обеспечена возможность выделять группы ВМ (сегменты). Все операции поддерживаются как на уровне конкретной ВМ, так и на уровне сегментов. Добавление ВМ в сегмент может происходить в автоматическом режиме. В случае миграции ВМ правила фильтрации сохраняются, что обеспечивает более глубокую интеграцию со средой виртуализации и повышает безопасность.

Аутентификация администратора

vGate поддерживает встроенные роли: администратор ВМ, администратор сети, администратор СХД, пользователь ВМ, аудитор.

Реализована безопасная аутентификация посредством JaCarta, «Рутокена», а также веб-аутентификация без установки агента, как отмечалось выше.

vGate имеет возможность установки агента безопасной аутентификации на следующие ОС:

- Windows 8.1 x86, x64;

- Windows 10;

- Windows Server 2012 R2 / 2016 / 2019.

Контроль целостности, защита виртуальных машин и гипервизора

Целостность компонентов ВМ обеспечивается контролем процессора, ОЗУ, подключённых дисков, сетевых интерфейсов и т. д. При изменении конфигурации ВМ применяется принцип двух персон: изменение не вступит в силу, пока не будет получено подтверждение от администратора службы ИБ.

Защита организована как запрет на создание снапшотов, клонирования ВМ. Также контролируются все подключаемые устройства, доступ к консоли ВМ и скачивание файлов. Поддерживается гарантированное удаление информации из хранилища.

Отметим, что защита гипервизора включает в себя и другие возможности, такие как активация режима блокировки хоста, запрет подключения USB-устройств к хосту, запрет SSH-подключения к хосту, настройка журналирования ВМ, контроль используемых на хосте приложений и контроль разделения управляющей и «рабочей» сетей.

Мониторинг событий в настоящем времени

vGate собирает, нормализует и фильтрует данные о событиях, происходящих в виртуальной инфраструктуре, в режиме реального времени.

Рисунок 5. Мониторинг событий в режиме настоящего времени в vGate 4.5

В контексте возможностей мониторинга важно отметить, что обеспечена работа в гетерогенных виртуальных инфраструктурах. Используются встроенные шаблоны правил корреляции, выполняется корреляция событий, в том числе и с событиями самого vGate, а также контроль осуществляемых в обход сервера авторизации vGate действий. Имеется возможность создания отчётов в обновлённом веб-интерфейсе; интерактивные виджеты дают возможность быстро вызвать события аудита с заданной фильтрацией щелчком по диаграмме.

Метки и шаблоны политик безопасности

Политики безопасности в vGate объединяются в шаблоны (встроенные или пользовательские). Можно применить шаблоны политик к серверу виртуализации, виртуальной машине, физическому сетевому интерфейсу или группе объектов.

Приведём примеры встроенных шаблонов стандартизированных политик безопасности:

- VMware vSphere Security Configuration Guide.

- ГОСТ 57580.1-2017 «Защита информации финансовых организаций».

- Обеспечение безопасности значимых объектов КИИ (приказ ФСТЭК России № 239).

- Приказ ФСТЭК России № 21 (ИСПДн).

- Приказ ФСТЭК России № 17 (ГИС).

- ГОСТ Р 56938-2016.

- РД АС.

- СТО БР ИББС.

- PCI DSS.

- CIS Benchmarks.

- VMware vSphere Security Conf.

Метки (неиерархические — категории конфиденциальности, иерархические — уровни конфиденциальности) и правила могут назначаться группам пользователей в соответствии со структурой Microsoft Active Directory.

Метки могут применяться к серверу виртуализации, хранилищу, виртуальной машине, физическому сетевому интерфейсу, виртуальной сети, пользователю, а также к организации VMware Cloud Director.

Отказоустойчивость

Обеспечивается поддержкой VMware vCenter SRM, vCSA HA, vCenter Linked Mode. Отметим возможность кластеризировать сервер авторизации vGate. Также поддерживается VMware Auto Deploy.

Прочие возможности

Отчётность. vGate 4.5 имеет 28 типов отчётов, разделённых по группам: топ-листы (статистика), настройки, аудит, соответствие стандартам защиты.

Интеграция с SIEM и другими системами. Отправка событий по безопасности во внешние системы производится по протоколу Syslog. События можно подробно настроить перед отправкой на Syslog-сервер. Также необходимые события можно отправлять на адрес электронной почты по протоколу SMTP.

Поддержка REST API. Можно обеспечить взаимосвязь с другими системами и расширить возможности автоматизации платформы.

Поддержка платформ виртуализации и их компонентов: VMware (vSphere 7.0 / 6.7 / 6.5).

Архитектура vGate 4.5

Архитектура платформы несколько изменилась с момента выхода предыдущей версии нашего обзора, была расширена и оптимизирована.

Рисунок 6. Схема организации защиты виртуальной среды в vGate 4.5

vGate 4.5 состоит из следующих модулей.

Сервер авторизации организует работу по управлению платформой: обеспечивает авторизацию администраторов, контролирует права доступа, проводит аудит безопасности доступа. Резервный сервер авторизации реплицирует данные, хранит настройки пользователей и включается в работу при сбое основного сервера.

Агент аутентификации устанавливается на рабочую машину администратора. Кроме того, как мы отметили выше, в vGate 4.5 реализована безопасная аутентификация пользователя через веб-интерфейс. Имеется механизм, который контролирует целостность компонентов агента аутентификации.

Модули защиты ESXi-сервера обеспечивают доверенную загрузку и контроль целостности ВМ, модулей и настроек vGate, а также файлов конфигурации ESXi-сервера. Поддерживается регистрация событий по безопасности.

Компонент защиты vCenter (vCSA) обеспечивает защиту от НСД внутри сети администрирования (так же как и компонент защиты PSC) и управляет фильтрацией входящего трафика.

Консоль управления обеспечивает централизованное администрирование платформы. Она позволяет настраивать все политики безопасности и защиту гипервизоров, контролирует инциденты. Здесь же доступны управление учётными записями пользователей и компьютеров, назначение прав доступа к защищаемым объектам, установка и настройка компонентов защиты ESXi-серверов и серверов vCenter, просмотр журналов регистрации событий и т. д.

Веб-консоль позволяет настроить правила фильтрации сетевого трафика, осуществлять мониторинг событий по безопасности в настоящем времени. Централизованное управление vGate также происходит посредством веб-консоли.

Сервер мониторинга осуществляет сбор и корреляцию всех событий виртуальной инфраструктуры.

Сервер анализа исследует сетевой трафик виртуальных машин в рамках бета-тестирования функции «Контроль прикладных протоколов».

Также отметим, что VMware vCenter Server (версии 7.01 и выше) не требует установки агента vGate 4.5 для контроля операций.

vGate 4.5 поставляется в трёх редакциях: «Standard», «Enterprise» и «Enterprise Plus». vGate Enterprise и Enterprise Plus представляют собой расширенные версии vGate Standard и содержат дополнительные функциональные возможности для защиты виртуальной инфраструктуры.

Подробная сравнительная таблица всех редакций доступна на сайте вендора.

Системные требования vGate 4.5

Таблица 1. Требования к аппаратному и программному обеспечению

|

Компонент (и вариант размещения) |

Требования |

|

Основной / резервный сервер авторизации (выделенный компьютер, установка на ВМ допускается, но не рекомендуется) |

Минимальная необходимая пропускная способность канала для сети резервирования — 10 Мбит/с. Для компонента «Сервер авторизации» требуется 10 ГБ на жёстком диске. Дополнительно (при использовании персонального идентификатора): драйверы JaCarta или «Рутокен». |

|

Агент аутентификации (рабочее место администратора виртуальной инфраструктуры или ИБ) |

Для компонента «Агент аутентификации» требуется 200 МБ на жёстком диске. Дополнительно (при использовании персонального идентификатора): драйверы JaCarta или «Рутокен». |

|

Модули защиты ESXi-сервера (ESXi-серверы) |

VMware vSphere 6.5 / 6.7 / 7.0 (VMware ESXi Server 6.5 / 6.7 / 7.0). Вендор не гарантирует работу vGate с бесплатными редакциями ESXi, а также на индивидуальных образах vSphere (от производителей серверов HP, IBM и др.). |

|

Компонент защиты PSC (сервер Platform Services Controller) |

|

|

Компонент защиты vCenter (сервер vCenter) |

Для компонента защиты vCenter требуется 200 МБ на жёстком диске. Работа ПО vGate на индивидуальных образах vSphere (от производителей серверов HP, IBM и др.) не гарантируется. |

|

Консоль управления и средство просмотра отчётов (сервер авторизации, рабочее место администратора ИБ) |

|

|

Сервер мониторинга (виртуальная машина) |

|

|

Сервер анализа (виртуальная машина) |

|

Развёртывание vGate с каждой новой версией упрощается и крайне подробно описано в руководстве пользователя, также вендор обеспечивает справочную поддержку технической документацией в случае возникновения неисправностей как при установке, так и при последующей эксплуатации платформы.

Также на портале производителя можно воспользоваться калькулятором для понимания ориентировочной стоимости продукта. Финальная стоимость формируется индивидуально согласно конкретным потребностям заказчика.

Сценарии использования vGate 4.5

Рассмотрим все описанные выше функциональные возможности на практике и выделим новые особенности работы платформы vGate 4.5.

Рисунок 7. Бесклиентская аутентификация администратора платформы vGate 4.5

На иллюстрации выше показан пример работы аутентификации для системного администратора через веб-интерфейс, а не только посредством приложения, как это было в предыдущих версиях.

Рисунок 8. Раздел «Правила доступа» в vGate 4.5

Настройка конфиденциальности для сервера авторизации производится в разделе «Правила доступа». В нашем примере пользователю настроено правило авторизации через веб-интерфейс без конфиденциального ключа («Анонимный»).

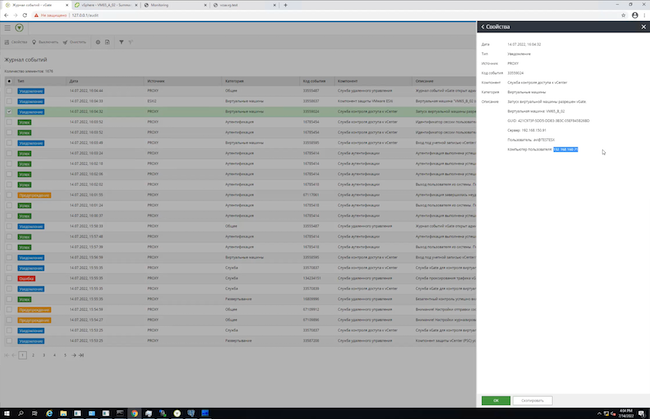

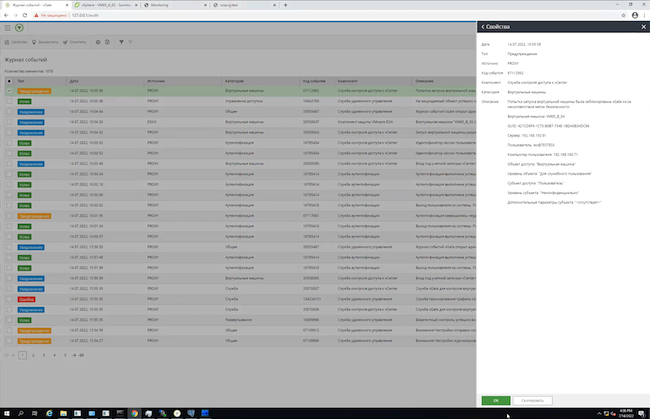

Выполним операцию на сервере управления vCenter, например активируем виртуальную машину, и проверим раздел «Журнал событий».

Рисунок 9. Раздел «Журнал событий» в vGate 4.5

В таблице учёта всех событий мы видим нашу операцию, а более подробные данные (опция «Свойства») показывают, какой пользователь, на каком сервере, в какое время и с какой машины совершил операцию.

При этом в нашем примере агента vGate на центральном сервере vCenter нет. Рассмотрим ещё один пример контроля операций.

Рисунок 10. Заблокированная операция в «Журнале событий» в vGate 4.5

Если виртуальная машина имеет метку «для служебного пользования», а пользователь авторизовался «неконфиденциально», как в нашем примере, то любая операция — включая запуск машины — будет заблокирована, что тоже отобразится в «Журнале событий» со всеми подробностями.

События из журнала могут быть экспортированы в CSV-файл.

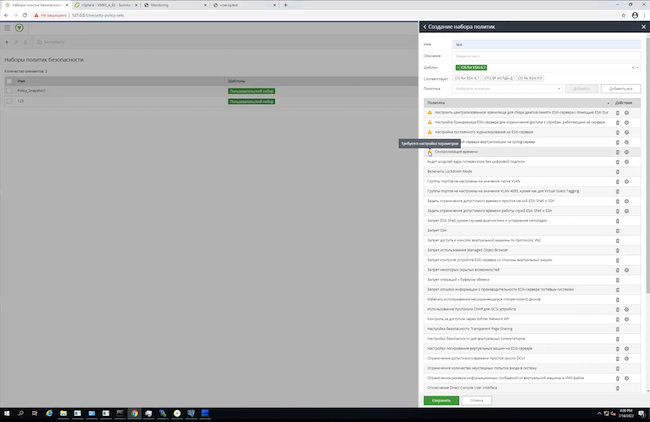

Рисунок 11. Создание набора политик в разделе «Политики безопасности» в vGate 4.5

Политики безопасности в vGate назначаются объектам. Набор политик формируется из предустановленных шаблонов, которые периодически обновляются. Например, в их число входят PCI DSS v3.2 и VMware 7 SCG. Есть и готовые шаблоны по текущим требованиям регулятора: банковские ГОСТы, персональные данные, КИИ и т. д.

Политики имеют как дополнительные опции более тонкой настройки, так и обязательные параметры, когда необходимо задать сервер, указать путь к каталогу и пр. Без обязательных настроек сохранить набор политик нельзя. Далее созданный набор можно назначать хостам или группам объектов.

В следующих версиях вендор реализует возможность назначения политик на сам сервер авторизации для автоматизации настроек vGate.

Рисунок 12. Раздел «Отчёты» в vGate 4.5

Платформа vGate обрабатывает все события и формирует подробные отчёты, распределяя их по соответствующим разделам.

Рисунок 13. Раздел «Учётные записи» в vGate 4.5

В разделе «Учётные записи» создаются и удаляются пользователи vGate, администраторы виртуальной инфраструктуры или информационной безопасности. Гранулирование доступа тонко настраивается в зависимости от целей.

Опция «Только чтение» применяется для организации безопасного просмотра или аудита состояния инфраструктуры.

Пользователь также может быть импортирован в vGate по протоколу LDAP с последующими настройками привилегий.

Во всех разделах табличного типа реализована сортировка данных по заголовку и поддерживается быстрая фильтрация.

Рисунок 14. Раздел «Соответствие политикам» в vGate 4.5

Раздел «Соответствие политикам» представляет собой сканер, который оценивает то, насколько настройки хостов отвечают тому или иному стандарту безопасности. Для примера мы проверили три хоста на соответствие политике «ИСПДн уровень 3».

В результате ни один из хостов не прошёл проверку, но мы видим рекомендации, которые следует выполнить для получения «зелёного» статуса.

Рисунок 15. Раздел «Сегментирование — ESXi-серверы» в vGate 4.5

Создание и активация компонентов фильтрации на хостах для управления микросегментированием производится в подразделе «ESXi-серверы». Компонент фильтрации в нашем примере уже активирован, включим контроль состояния соединений.

Рисунок 16. Раздел «Сегментирование — Виртуальные машины» в vGate 4.5

Отображаются все виртуальные машины, которые находятся за межсетевым экраном. Добавим ещё одну ВМ из списка, в котором представлены все машины с активным компонентом фильтрации.

Рисунок 17. Раздел «Сегментирование — Правила фильтрации» в vGate 4.5

Мы видим в таблице машины и настроенные опции правил фильтрации: протоколы, порты, отправитель, получатель и т. д.

В нашем примере разрешено взаимодействие по протоколу ICMP между обеими ВМ, и эти машины друг друга пингуют. Специфические протоколы добавляются по номеру, трафик можно логировать. Есть также возможность указать конкретную службу и задать более тонкие настройки по необходимости.

В качестве источника может выступать ВМ, сегмент сети, IP-адрес, MAC-адрес, диапазон IP-адресов или подсеть. Наличие источников «виртуальная машина» и «сегмент сети» отличает vGate от классического файрвола.

Рисунок 18. Раздел «Сегментирование — Службы» в vGate 4.5

В табличном виде отображаются соответствия между протоколами и портами. При необходимости можно создать и добавить индивидуальную службу.

В подразделе «Активные сессии» представлены все данные о трафике, который шёл по созданным правилам фильтрации: порт, протокол, сетевые сегменты источника и назначения и т. д. Данные обновляются динамически.

В режиме бета-тестирования в vGate 4.5 работает подраздел «Правила контроля прикладных протоколов».

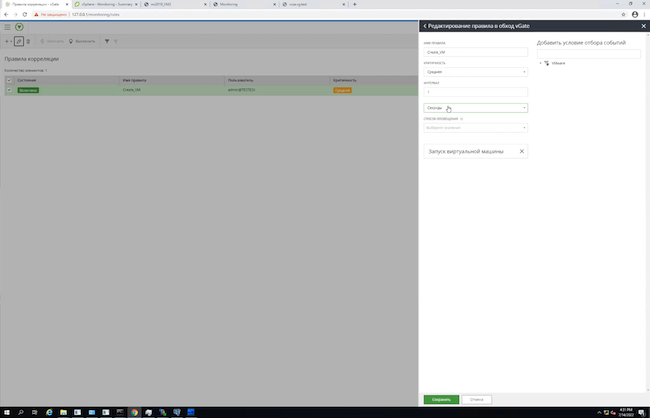

Рисунок 19. Раздел «Мониторинг — Правила корреляции» в vGate 4.5

Сервер мониторинга vGate поставляется в виде шаблона и получает события от сервера vCenter. Инцидент может быть сформирован двумя путями.

Первый вариант — на основе созданного шаблона: например, если на защищаемом контуре произошло удаление более трёх ВМ, то это инцидент.

Второй вариант — на основе правил корреляции (в обход vGate), когда происходит сопоставление событий. Если кто-то совершил любое действие с виртуальной машиной, то сервер мониторинга об этом узнает, проверит запись на сервере vCenter и сделает выводы о легитимности события.

В нашем примере мы создали демоправило корреляции: запуск виртуальной машины, интервал — 1 секунда, средняя степень критической значимости.

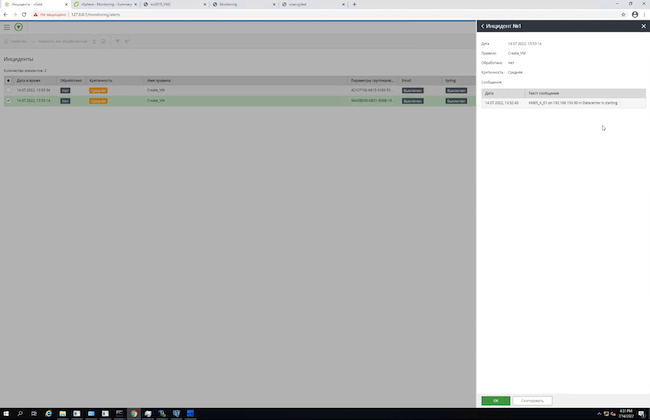

Рисунок 20. Раздел «Мониторинг — Инциденты» в vGate 4.5

Сформирован инцидент на основе созданного правила корреляции. По каждому инциденту можно просмотреть подробные данные: время, хост, событие и т. д. Также можно пометить инцидент как «отработанный».

Cписок инцидентов может быть экспортирован в формат CSV.

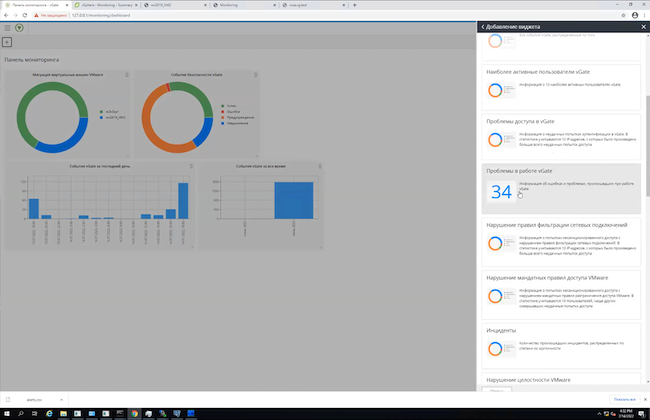

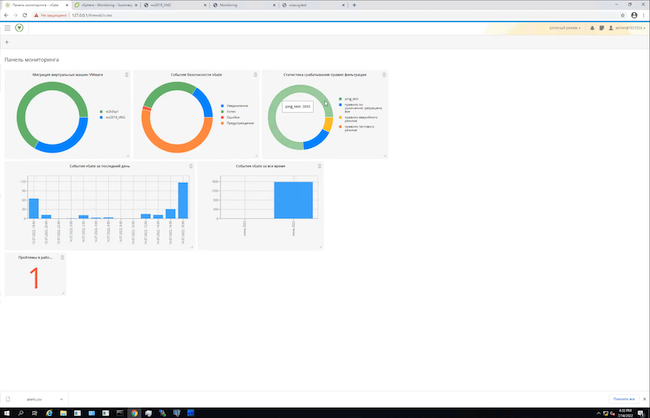

Рисунок 21. Раздел «Мониторинг — Панель мониторинга» в vGate 4.5

Панель мониторинга формируется пользователем индивидуально из большого набора виджетов. В следующей версии вендор расширит возможности визуализации событий.

Рисунок 22. Раздел «Мониторинг — Панель мониторинга» в vGate 4.5

Все виджеты интерактивны, можно быстро считать данные и по щелчку перейти в соответствующий раздел для получения более подробной информации.

В нашем примере видим правило «ping_test», количество — 3888. Это мы пинговали виртуальные машины на основе созданного правила фильтрации в разделе «Сегментирование».

Выводы

vGate версии 4.5 имеет полноценный межсетевой экран на уровне гипервизора, который обеспечивает фильтрацию трафика между виртуальными машинами и при этом никак не влияет на топологию сетевого периметра. Подобных файрволов уровня гипервизора на рынке РФ на данный момент нет.

vGate собирает и обрабатывает широкий поток данных по категориям, формируя богатую отчётность, что позволяет проводить расследования инцидентов в безопасности и выполнять регулятивные требования.

vGate официально находится в реестре отечественного ПО и имеет сертификат ФСТЭК России № 2308 (4-й уровень доверия, 5-й класс защищённости СВТ, тип «Б», 4-й класс защищённости межсетевых экранов).

Техническая поддержка vGate может осуществляться как напрямую, силами специалистов компании «Код Безопасности», так и через авторизованных партнёров. При этом вендор поставляет объёмную документацию по продукту и имеет мощную онлайн-базу знаний, которая позволяет закрыть большинство проблем, если таковые возникли при установке или эксплуатации платформы.

Достоинства:

- Межсетевой экран уровня гипервизора.

- Тонкая микросегментация виртуальной инфраструктуры.

- Гибкая настройка интерактивной панели мониторинга событий в настоящем времени.

- Контроль жизненного цикла ВМ.

- Экспорт событий в SIEM / SOAR по протоколу Syslog.

- Автоматизация защиты согласно текущим требованиям регулятора. Поддержка REST API усиливает возможности автоматизации.

- Зрелый продукт с широкими функциональными возможностями, подходит малому, среднему и крупному бизнесу. Доступны портал технической поддержки и мощная база знаний по продукту, подробная документация.

- Сертифицирован ФСТЭК России.

Недостатки:

- Сервер управления работает только под OC Windows.

- Нет поддержки платформ виртуализации на базе KVM (будет реализована в следующем релизе).