Juniper SRX240 Gateway PDF User Guides and Manuals for Free Download: Found (7) Manuals for Juniper SRX240 Device Model (Hardware Manual, Getting Started Manual)

More Gateway Device Models:

-

Multipipe

22-99998

SMART Universal GatewayModel: 22-99998This product must be used with the Smart Home App.IntroductionThe Multipipe 22-99998 SMART Universal Gateway is the key product for the entire system. This will o er you the possibility to wirelessly control all the connected equipment just by using your smartphone or your comp …

22-99998 Gateway, 2

-

Projectek Networking Electronics

BESTip ATA 20L

BESTip ATA 20L VoIP Gateway User Manual Projectek Networking Electronics Corp. Mar. 2009 BESTip ATA 20L User Manual ii Copyright Notice This publication may not be reproduced, in whole or in part, without prior expressed written permission from Projectek Networking Electronics Corp. All rights reserved. Copyright …

BESTip ATA 20L Gateway, 19

-

NCM

NCMO-5G4W10C0

Model: NCMO-5G4W10C0 MANUAL NCM Supplies Inc. 8125 NW 64th ST. Miami, Florida 33166 Phone: 305-640-0461 Fax: 305-639-2684 [email protected] | www.ncmsupplies.com Unless otherwise noted, the ab …

NCMO-5G4W10C0 Gateway, 9

-

Friendtrol Technologies

GW-3201M1

User Manual GW-3201M1 Serial to IP Intelligent Gateway with Modbus conversion Rev. Oct/2019 Made in Taiwan …

GW-3201M1 Gateway, 10

Recommended Documentation:

инструкцияJuniper SRX240H2

SRX240 Services Gateway

Hardware Guide

Published: 2014-06-10

Copyright © 2014, Juniper Networks, Inc.

Посмотреть инструкция для Juniper SRX240H2 бесплатно. Руководство относится к категории маршрутизаторы (роутеры), 1 человек(а) дали ему среднюю оценку 7.5. Руководство доступно на следующих языках: английский. У вас есть вопрос о Juniper SRX240H2 или вам нужна помощь? Задайте свой вопрос здесь

- Table of Contents

- About This Guide

- Part 1: SRX240 Services Gateway Overview

- Part 2: Setting Up the SRX240 Services Gateway

- Part 3: Maintaining, Replacing, and Monitoring the SRX240 Services Gateway Hardware

- Part 4: Appendixes

- Index: Index

Главная

| Juniper | |

| SRX240H2 | SRX240H2 | |

| маршрутизатор (роутер) | |

| 0832938069824, 8329380623688, 4054318500468, 0832938062368, 5054629769188 | |

| английский | |

| Руководство пользователя (PDF) |

Протоколы

| Поддерживаемые сетевые протоколы | POP3, HTTP, SMTP, IMAP, FTP |

Безопасность

| Защита с помощью брандмауэра | Да |

| Метод аутентификации | RADIUS, RSA SecureID, LDAP |

Сеть

| Скорость передачи данных | 1.5 Gbit/s |

| Стандарты сети | IEEE 803.3at, IEEE 802.3af |

| Функции безопасности | 4096 policies (max) |

| Свивка кабеля | 10/100/1000Base-T(X) |

Порты и интерфейсы

| Количество портов Ethernet LAN ( RJ-45) | 16 |

Вес и размеры

| Размеры (ШхГхВ) | 444 x 385 x 44 mm |

| Вес | 5600 g |

Энергопитание

| Требования к питанию | 100-240, 150W |

| Потребляемая мощность (в обычном режиме) | 179 W |

| Источник питания | 350 W |

| Питание по Ethernet (PoE) | Да |

| Тепловыделение | 413 BTU/ч |

Условия эксплуатации

| Диапазон температур при эксплуатации | 0 — 40 °C |

| Диапазон температур при хранении | -20 — 70 °C |

| Диапазон относительной влажности при эксплуатации | 10 — 90 % |

Свойства

| Интерфейс | Гигабитный Ethernet |

программное обеспечение

| Совместимые операционные системы | JUNOS 10.3 |

Производительность

| Оперативная память | 2048 MB |

| Флэш-память | 2048 MB |

показать больше

Не можете найти ответ на свой вопрос в руководстве? Вы можете найти ответ на свой вопрос ниже, в разделе часто задаваемых вопросов о Juniper SRX240H2.

В чем разница между роутером и модемом?

Модем обеспечивает подключение к Интернету через интернет-провайдера. Затем маршрутизатор распределяет через Интернет сигнал на подключенные к маршрутизатору устройства.

От чего зависит скорость загрузки в Интернете?

Скорость загрузки в Интернете зависит от вашего типа соединения. Если ваша скорость составляет 25 Мб/сек, это означает, что теоретически скорость загрузки будет составлять 25 Мб/сек.

Вредно ли Wi-Fi-излучение?

Wi-Fi — радиочастотный сигнал в виде неионизирующего излучения. Это излучение не может повредить клетки и ткани и, следовательно, не наносит вреда здоровью.

Какой вес Juniper SRX240H2?

Juniper SRX240H2 имеет вес 5600 g.

Инструкция Juniper SRX240H2 доступно в русский?

К сожалению, у нас нет руководства для Juniper SRX240H2, доступного в русский. Это руководство доступно в английский.

Не нашли свой вопрос? Задайте свой вопрос здесь

Настройка Juniper SRX240

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности — мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз.

Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений:

1. Сетевые

Техническая

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности — мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз.

Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений:

1. Сетевые системы контроля доступа — межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

- Cisco (ASA, FirePower, FTD), Juniper (SRX), Checkpoint, Palo-Alto; FortiNet, Barracuda (F-серия, X-серия), VMware (NSX);

- Cisco ISE, Windows RADIUS, Windows AD (NTLM, Kerberos, Смарт-карты, Windows PKI).

2. Безопасность данных (Data Secreсy) — сетевые системы защиты данных, в том числе на уровне конечных устройств:

- VPN: Cisco (ISR, ASR, CSR, ASA, FirePower), Juniper (SRX), Checkpoint;

- Anti-spam, anti-malware, proxy: Cisco (Ironport), Barracuda anti-spam;

- WAF: Barracuda WAF;

- DLP: IPS, SearchInform DLP, Cisco ISE (профилирование).

3. Контроль доступности данных:

- Системы резервного копирования — Veeam, HP dataProtector, VMwre SRM (Site Recovery Manager);

- Системы хранения данных с функциями зеркалирования, резервирования — NetApp (25xx, 85xx, 9xxx);

- Реализация любых других решений: AlienVault (SIEM).

Только сейчас — Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия — 2 месяца!

Почта для вопросов и заявок — info@lincas.ru, sales@lincas.ru

Горячая линия — Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39

Маршрутизатор, более относящийся к классу межсетевых экранов, Juniper SRX240 — способен обеспечивать высокий уровень безопасности для вашей сети.

Он также обеспечивает высокую защиту от DDoS-атак и способен к фильтрации трафика.

Сравнительно недорогая модель Juniper SRX240 поддерживает различные протоколы маршрутизации, что облегчает работу с устройством. Встроенный MPLS VPN позволяет создать защищенный туннель для передачи данных.

В данной статье предлагается к рассмотрению частичная базовая настройка межсетевого экрана, которая позволит вкратце показать его основные преимущества.

Настройка web-интерфейса

Итак, предположим, сетевой администратор уже подключился к устройству через консольный кабель, поскольку навыки и умения позволяют это сделать. Но стоит иметь в виду, что настройка Juniper немного отличается от Cisco. Поэтому у многих могут возникнуть вопросы.

Но это лучше смотреть на примере. Для начала необходимо предоставить удаленный доступ к устройству через web-интерфейс.

root@srx# set system services web-management http interface vlan.0

Команда указывает на то, что устройство будет доступно из внутренней сети, но недоступно из Интернета (что вполне логично).

Настройка SSH-доступа

root@srx# set system services ssh

SSH — это удаленное управление устройством, современная замена Telnet. SSH обеспечивает действительно достойный уровень безопасности, поэтому его использование сейчас практически повсеместно.

Теперь к устройству можно подключиться не через консоль, а через красивый графический интерфейс. Но тут — кому что удобно.

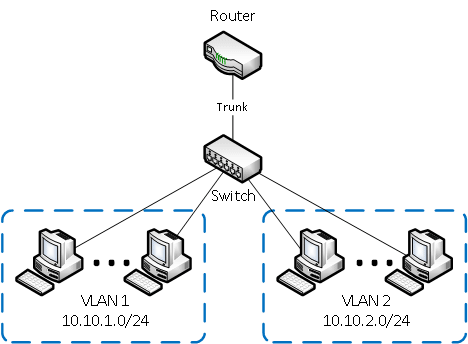

Настройка VLAN

Ранее в настройках уже упоминались VLAN-ы, теперь подробнее о них. По-хорошему, VLAN — это группа портов, к которой потом применяется свой набор правил, и обычно VLAN-ы могут общаться только внутри себя (VLAN — виртуальная локальная сеть). Можно поиграть с настройками и позволить некоторым из них контактировать друг с другом, но на практике это редко когда требуется.

Поэтому лучше перейти к настройке.

root@srx# set interfaces interface-range interfaces-trust member-range ge-0/0/1 to ge-0/0/7

Команда указывает на создание набора интерфейсов с названием interface trust,а также на подключение к ним портов с 1 по 7-ой.

root@srx# set interfaces interface-range interfaces-trust unit 0 family ethernet-switching vlan members vlan-trust

Данная команда уже указывает на то, что интерфейсы из данного набора являются портами коммутатора. Все они принадлежат одному VLAN под названием vlan-trust.

root@srx# set vlans vlan-trust vlan-id 3

root@srx# set vlans vlan-trust l3-interface vlan.0

Теперь происходит непосредственно создание самого VLAN-а (vlan-trust). Данный VLAN имеет свой IP-адрес на интерфейсе vlan.0.

root@srx# set interfaces vlan unit 0 family inet address 192.168.1.1/24

И наконец — создание интерфейса vlan.0 с указанным IP-адресом. Этот адрес принадлежит самому Juniper в данном VLAN. Он же будет основным шлюзом для клиентских устройств, которые подключаются к портам коммутатора.

Сброс настроек Бывают ситуации, когда вроде бы все настроено верно, но где-то нужно подправить. А разбираться, что и как не получилось — нет времени. В таком случае самый простой и быстрый вариант — сброс всех настроек.

Если устройство находится достаточно далеко, можно воспользоваться сбросом через консоль. Для этого необходим ряд команд.

Первым делом, необходимо залогиниться под пользователем с расширенными правами root, далее — режим конфигурации. И там загрузить стандартную конфигурацию.

Далее команды:

cli

configure

load factory-default

set system root-authentication plain-text-password

Вводим новый пароль.

Сохраняем, перезагружаем устройство.

commit and-quit

request system reboot

Готово. Теперь перед вами снова чистое, неиспользованное устройство. Можно начинать настройки заново.

Настройка VPN

Немаловажный параметр в Juniper SRX240 — настройка VPN. Это защищенный туннель, который позволяет передавать трафик из одной точки в другую при полной зашифрованности.

Через режим конфигурирования создается виртуальный интерфейс st0. Необходимо задать статический IP-адрес для juniper ipsec туннеля.

set interfaces st0 unit 1 family inet address 10.11.14.157/30

set interfaces st0 unit 1 description «Msk-kopus1 to NN»

Команда set interfaces st0 указывает на то, что на его основе создается дополнительный интерфейс с номером 1

Задается размер MTU.

set interfaces st0 unit 1 family inet mtu 1400

Вообще, настройка IPSec VPN — это процесс, который необходимо понимать. Он состоит из нескольких фаз, в нем много тонкостей. Но в данной статье будет приведена только сама настройка.

Итак, фаза IKE.

Произведем настройку профиля с параметрами.

Включим использование pre-shared keys, с помощью authentication-method pre-shared-keys.

set security ike proposal jun-msk-nn authentication-method pre-shared-keys

Далее происходит генерация общего приватного ключа.

set security ike proposal jun-msk-nn dh-group group14

Для аутентификации будет использоваться SHA-256.

set security ike proposal jun-msk-nn authentication-algorithm sha-256

Необходимо указать алгоритм шифрования в первой фазе.

set security ike proposal jun-msk-nn encryption-algorithm aes-256-cbc

Можно также указать описание proposal:

set security ike proposal jun-msk-nn description vpn-msk-korpus2-to-nn

Зададим время жизни приватного ключа (был сгенерирован автоматически при инициализации подключения) первой фазы

set security ike proposal jun-msk-nn lifetime-seconds 86400

Задаем режим работы

set security ike policy msk-to-nn mode main

Задаем сам PSK ключ

set security ike policy msk-to-nn pre-shared-key ascii-text «your password»

И привязываем его к proposal:

set security ike policy msk-to-nn proposals jun-msk-nn

Теперь нужно указать ip адрес шлюза (публичный ip, который будет виден в сети Интернет) для подключения и создать саму политику шлюза.

set security ike gateway g-msk-to-nn ike-policy msk-to-nn

Задаем интерфейс, через который будет проходить IPSec трафик

set security ike gateway g-msk-to-nn external-interface fe-0/0/2.0

Настройка первой фазы окончена. Можно переходить ко второй.

Необходимо задать протокол инкапсуляции.

set security ipsec proposal IPSecPro-for-nn protocol esp

Теперь выбор алгоритма аутентификации.

set security ipsec proposal IPSecPro-for-nn authentication-algorithm hmac-sha-256-128

И алгоритм шифрования:

set security ipsec proposal IPSecPro-for-nn encryption-algorithm aes-256-cbc

И также время жизни приватного ключа (был сгенерирован автоматически при инициализации подключения) второй фазы

set security ipsec proposal IPSecPro-for-nn lifetime-seconds 18600

Описание (чтобы было проще разбираться):

set security ipsec proposal IPSecPro-for-nn description vpn-msk-korpus2-to-nn

Теперь необходимо создать политику IPSec VPN.

set security ipsec policy msk-to-nn perfect-forward-secrecy keys group14

set security ipsec policy msk-to-nn proposals IPSecPro-for-nn

Следующим шагом нужно указать виртуальный интерфейс для построения IPSec туннеля.

set security ipsec vpn «vpn-msk-korpus2-to-nn» bind-interface st0.1

Указываем шлюз set security ipsec vpn «vpn-msk-korpus2-to-nn» ike gateway g-msk-to-nn

Связываем это с политикой и указываем на то, что туннель необходимо создать сейчас.

set security ipsec vpn «vpn-msk-korpus2-to-nn» ike ipsec-policy msk-to-nn

set security ipsec vpn «vpn-msk-korpus2-to-nn» establish-tunnels immediately

Аналогичные настройки проводятся и на остальных устройствах, которые будут использовать IPSec VPN.

Напоследок — необходимо разрешить трафик в зоне untrust like.

set security zones security-zone untrust interfaces fe-0/0/2.0 host-inbound-traffic system-services ike

set security zones security-zone untrust interfaces fe-0/0/2.0 host-inbound-traffic system-services ping

set security zones security-zone trust interfaces st0.1 host-inbound-traffic system-services all

set security zones security-zone trust interfaces st0.1 host-inbound-traffic protocols all

ВАЖНО! Не забыть добавить st0.1 в зону trust.

set security zones security-zone trust interfaces st0.1

Все основные штрихи по настройке IPSec закончены, теперь — настройка статических маршрутов.

set routing-options static route 192.168.4.0/24 next-hop

Настройка завершена.

Как видите, работать с Juniper не так уж и сложно.

|

|

Related Devices:

|

Types of Manuals:

The main types of Juniper SRX240 instructions:

- User guide — rules of useing and characteristics

- Service manual — repair, diagnostics, maintenance

- Operation manual — description of the main functions of equipment

Gateway, Network Router Instructions by Juniper:

-

TAIKO AG1000-01

AG-1000 User’s Manual SMS Alert Gateway All contents are subjected to change without prior notice Rev 7.3 Copyright © 2005 Taiko Network Communications Pte Ltd UM-AG1000_R7.2 AG1000-01 Revision: 8 SMS Alert Gateway (8 DI 4DO) …

AG1000-01 Gateway, 29

-

ELTEX TAU-4M.IP

TAU-4M.IP Operation Manual Firmware version 2.3.0 VoIP Gateway IP address: http://192.168.1.1 Username: admin Password: password https://eltex-co.com/support/downloads/ …

TAU-4M.IP Gateway, 126

-

Linksys SPA922 — IP Phone With Switch

PRODUCT DATASPA922IP PhoneModel No.Advanced, Affordable, Feature Rich IP Phone for Business or a Home OfficeComprehensive Interoperability and SIP Based Feature SetBased on the SIP standard, the SPA922 has been tested to ensure comprehensive interoperability with equipment from VoIP infrastructure leaders enabling serv …

SPA922 — IP Phone With Switch Telephone, 5

-

NETGEAR C3700

C3700 WiFi Cable Modem RouterInstallation GuidePackage ContentsUse a coaxial cable that is provided by your cable company to connect the cable port on the modem router to a cable wall outlet or a line splitter.Note: If Charter is your cable Internet service provider (ISP), Charter recommends connecting your modem route …

C3700 Network Router, 2

-

Optex HX-40

-1-N219INSTALLATION INSTRUCTIONSNo.59-1501-2High Mount Outdoor DetectorHigh Mount Outdoor DetectorCONTENTSBy utilising the OPTEX’s unique pyro-element, HX series achieves high reliable detection performance against false and missed alarms.HX series provides stable and accurate detection in outdoor severe environmenta …

HX-40 Security Sensors, 12

-

Crestron CENI-GWEXER

CENI-GWEXERWireless GatewayInstallation GuideFor optimum performance when installing multiple CENI-GWEXERs near each other: • Do not place multiple gateways on the same channel. • Place gateways at least 4.6 meters (15 feet) apart.For optimum performance when installing a CENI-GWEXER: • Place gateways at le …

CENI-GWEXER Gateway, 2

-

IntesisBox MBS-LON

IntesisBox® MBS — LON Doc. Rev.3 Installation Manual URLemailtelhttp://www.intesis.com [email protected] +34 938047134 1 / 5This information is subject to change without notice. • IntesisBox must be installed by accredited electrician …

MBS-LON Gateway, 5

Connecting the Modem at the SRX240 Services Gateway End

Before you can connect a dial-up modem to the console port on the SRX240 Services

Gateway, you must configure the modem to accept a call on the first ring and accept

DTR signals. You must also disable flow control on the modem.

NOTE: These instructions use Hayes-compatible modem commands to configure the

modem. If your modem is not Hayes-compatible, refer to the documentation for

your modem and enter the equivalent modem commands.

To configure the modem on the services gateway end:

Connect the modem to a PC or laptop computer.

1.

Power on the modem.

2.

From the PC or laptop computer, start your asynchronous terminal emulation

3.

application (such as Microsoft Windows HyperTerminal) and select the COM port

to which the modem is connected (for example, COM1 ).

Configure the port settings shown in Table 1.

4.

Table 1: Port Settings to Configure the Modem on Services Gateway End

Port Settings

Bits per second

Data bits

Parity

Stop bits

Flow control

In the HyperTerminal window, enter AT .

5.

For more information on the AT commands, see the JUNOS Software

Administration Guide.

An OK response verifies that the modem can communicate successfully with the

port on the PC or laptop.

COM

Configure the modem to answer a call on the first ring by entering ATS0=1 .

6.

Configure the modem to accept modem control DTR signals by entering AT&D1 .

7.

Disable flow control by entering AT&K0 .

8.

Save modem settings by entering AT&W .

9.

Connecting the Modem at the SRX240 Services Gateway End

Value

9600

8

None

1

None

1